Como o Anti-Malware Protege Seu Negócio: Guia Completo de

como o software anti-malware protege sua empresa contra ameaças maliciosas, ataques de phishing e ransomware.

como os firewalls protegem seu negócio contra vazamentos de dados.

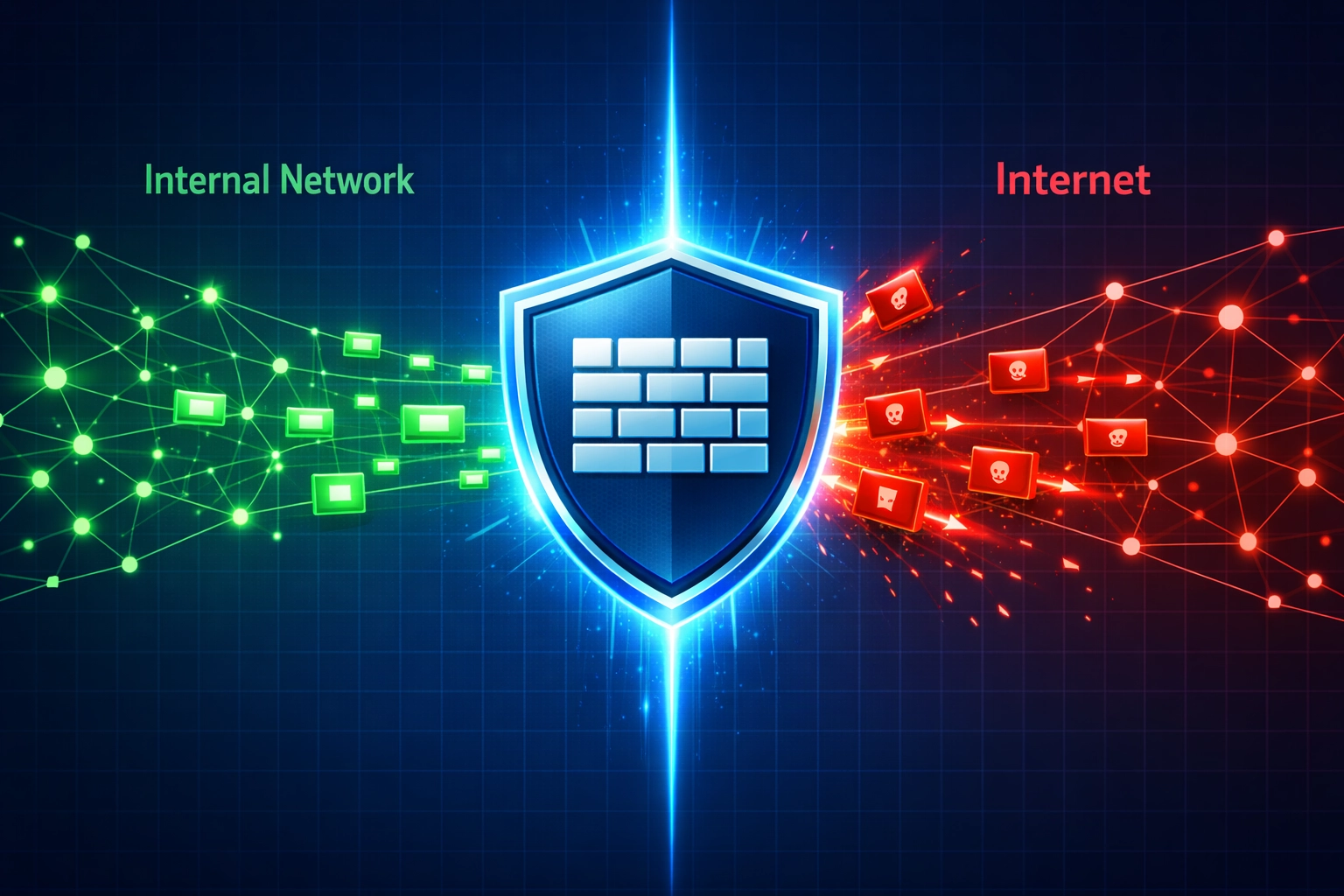

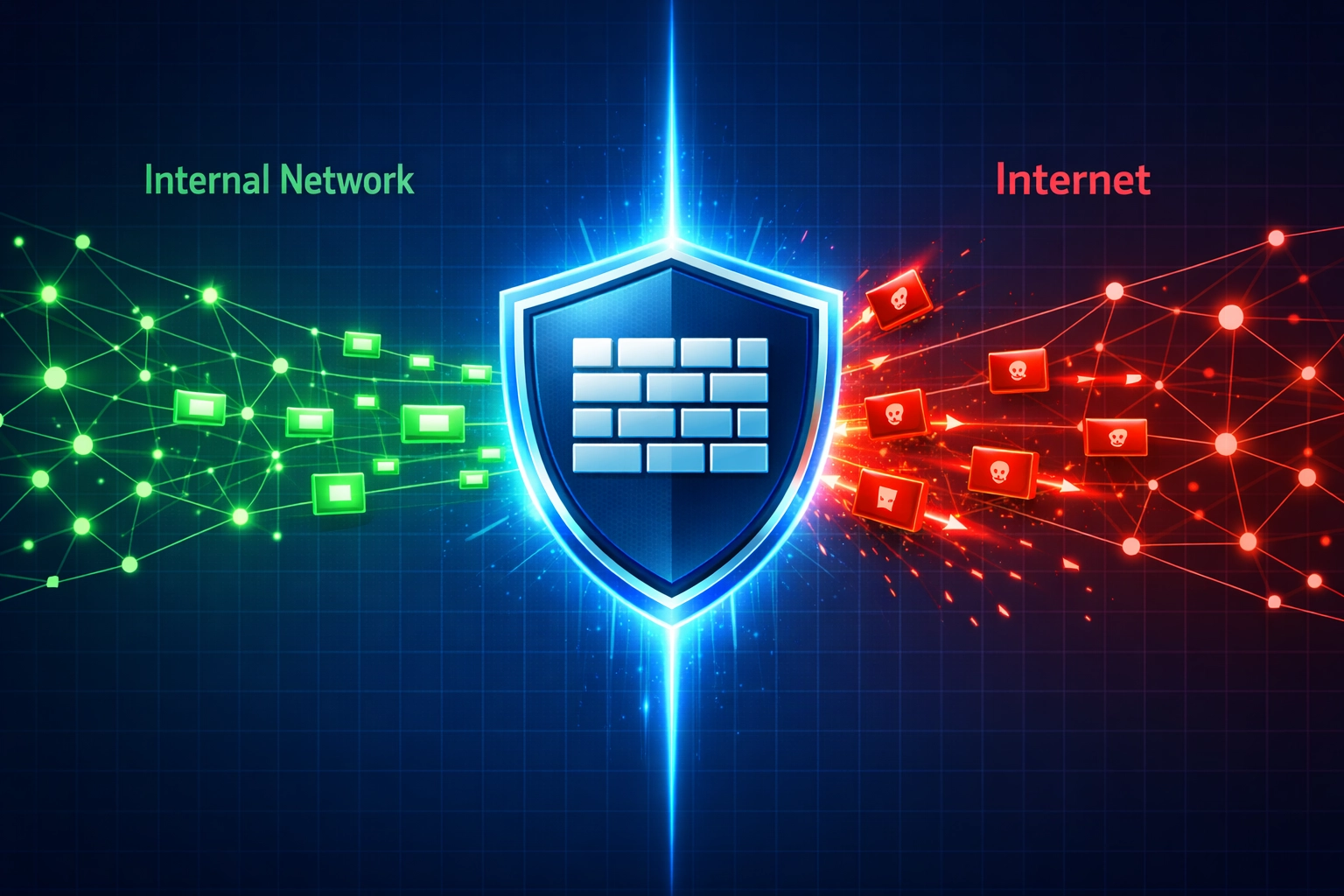

Um firewall é um sistema de segurança de rede que monitora e controla o tráfego de entrada e saída com base em regras de segurança predefinidas. Esses sistemas críticos atuam como uma barreira entre sua rede interna e redes externas não confiáveis, examinando cada pacote de dados que tenta atravessar esse limite. Segundo relatórios recentes de cibersegurança, organizações com firewalls devidamente configurados reduzem o risco de vazamentos em até 60%, tornando-os um dos investimentos em segurança mais eficazes disponíveis. No entanto, é essencial entender que firewalls são soluções fundamentais, mas não isoladas—devem funcionar em conjunto com outras medidas de segurança para oferecer proteção abrangente contra o cenário de ameaças em constante evolução.

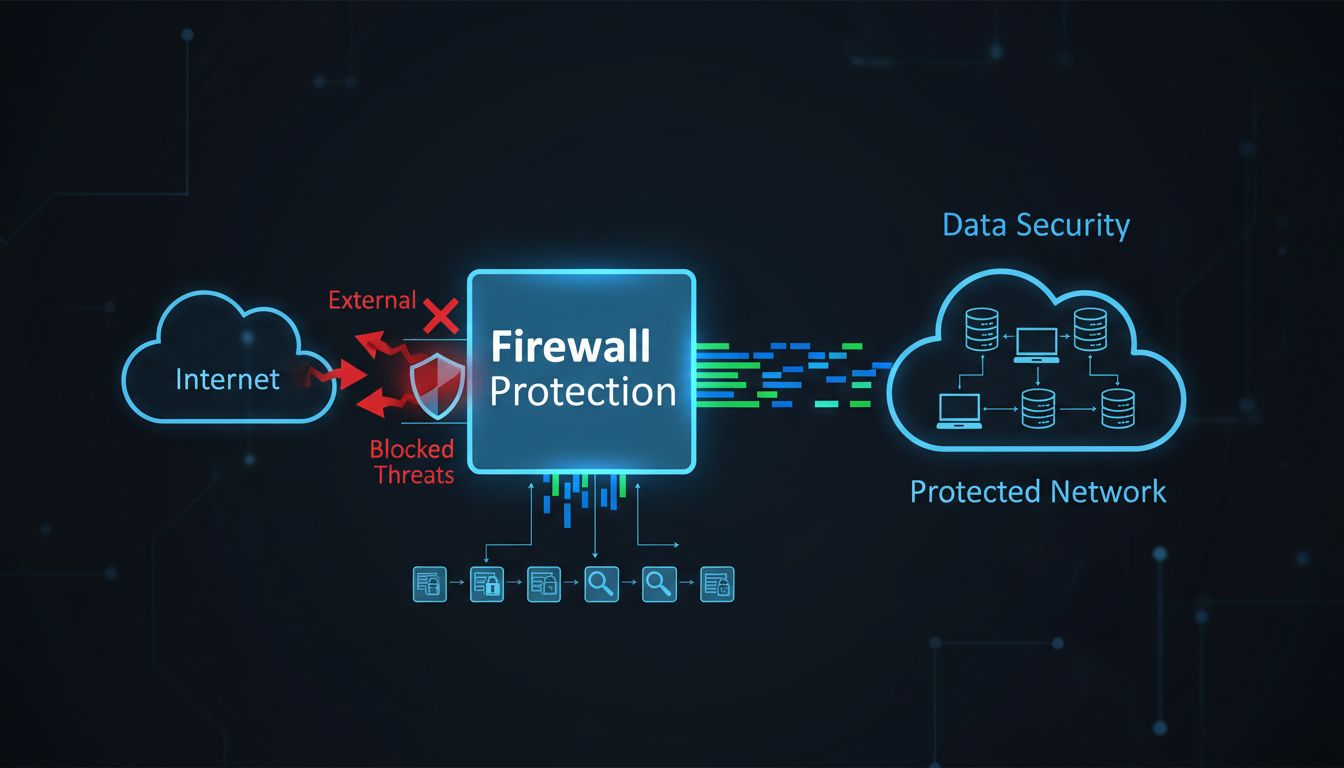

Firewalls empregam sofisticados mecanismos de bloqueio de ameaças para identificar e interromper tráfego malicioso antes que alcance seus sistemas. O processo começa com a inspeção de pacotes, onde os firewalls examinam o conteúdo e os cabeçalhos dos pacotes de dados para identificar padrões suspeitos ou ameaças conhecidas. O filtro baseado em regras permite que administradores criem políticas específicas que determinam qual tráfego é permitido ou negado com base em origem, destino, porta e protocolo. A inspeção com estado representa uma técnica avançada que rastreia o estado das conexões de rede, lembrando interações anteriores e tomando decisões inteligentes sobre se novos pacotes pertencem a sessões legítimas. Por exemplo, um firewall pode bloquear uma tentativa não autorizada de acessar o servidor de banco de dados da sua empresa ao reconhecer que a solicitação de conexão viola suas políticas de segurança. Outro cenário envolve detectar um computador de funcionário infectado por malware tentando se comunicar com um servidor de comando e controle conhecido, encerrando imediatamente essa conexão. Veja como os firewalls lidam com diferentes tipos de ameaça:

| Tipo de Ameaça | Método de Detecção | Mecanismo de Bloqueio |

|---|---|---|

| Malware/Vírus | Correspondência de assinaturas, análise comportamental | Bloqueio de portas, filtragem de tráfego |

| Acesso Não Autorizado | Verificação de endereço IP, monitoramento de portas | Negação de acesso, término de conexão |

| Ataques DDoS | Análise de volume de tráfego, reconhecimento de padrões | Limitação de taxa, lista negra de IPs |

| Phishing/Engenharia Social | Filtro de URL, inspeção de conteúdo | Bloqueio de domínios, filtro de e-mails |

Organizações modernas podem optar por vários tipos de firewall, cada um oferecendo diferentes níveis de proteção e sofisticação. Firewalls de filtragem de pacotes representam a opção mais básica, examinando cabeçalhos dos pacotes e tomando decisões de permitir/negar com base em regras simples. Firewalls com inspeção de estado fornecem proteção aprimorada ao rastrear o estado das conexões e compreender protocolos da camada de aplicação, oferecendo mais segurança do que a filtragem simples de pacotes. Firewalls de Próxima Geração (NGFWs) são o padrão atual do setor, combinando capacidades tradicionais de firewall com recursos avançados como inspeção profunda de pacotes, prevenção de intrusões, reconhecimento de aplicações e integração com inteligência de ameaças. Firewalls de Aplicação Web (WAFs) são especializados na proteção de aplicações web contra ataques como injeção de SQL e cross-site scripting. Firewalls baseados em nuvem estendem a proteção para ambientes cloud e trabalhadores remotos, enquanto firewalls virtuais fornecem segmentação de rede em data centers. NGFWs oferecem vantagens particulares por identificar e controlar aplicações independentemente de porta ou protocolo, detectar ameaças de dia zero por análise comportamental e fornecer atualizações em tempo real de inteligência contra ameaças, mantendo suas defesas atualizadas frente a ataques emergentes.

| Tipo de Firewall | Características Principais | Melhor Caso de Uso | Nível de Proteção |

|---|---|---|---|

| Firewalls de Filtragem de Pacotes | Examina apenas cabeçalhos de pacotes; filtragem por regras simples | Pequenas redes com necessidades básicas de segurança | Básico |

| Firewalls com Inspeção de Estado | Rastreia estados de conexão; entende contexto | Redes corporativas tradicionais | Intermediário |

| Firewalls Proxy | Atua como intermediário; inspeciona na camada de aplicação | Organizações que exigem filtragem de conteúdo | Intermediário |

| Firewalls de Próxima Geração (NGFW) | Inclui IPS, filtro de URL, prevenção de malware, reconhecimento de aplicações | Redes corporativas com requisitos complexos | Avançado |

| Firewalls de Aplicação Web (WAF) | Proteção especializada para aplicações web; defende contra ataques na camada de aplicação | Organizações que hospedam aplicações web e APIs | Especializado |

| Firewalls com IA | Utiliza machine learning para detectar anomalias e ameaças inéditas | Organizações sob ameaças persistentes avançadas | Avançado |

Estratégias eficazes de implantação de firewall exigem planejamento cuidadoso para maximizar a proteção em toda a infraestrutura de rede. A implantação no perímetro posiciona firewalls no limite da rede para filtrar todo tráfego que entra e sai da organização, criando a primeira linha de defesa contra ameaças externas. A segmentação interna utiliza firewalls para dividir a rede em zonas seguras, limitando o movimento lateral caso um invasor ultrapasse o perímetro. Uma abordagem de defesa em profundidade implementa múltiplas camadas de firewall em diferentes níveis da rede, garantindo que, se uma camada for comprometida, barreiras adicionais permaneçam ativas. Essa abordagem em múltiplas camadas é especialmente eficaz porque reconhece que nenhuma ferramenta de segurança isolada consegue bloquear todas as ameaças—cada camada captura diferentes tipos de ataque e fornece redundância caso algum sistema falhe.

Implementar firewalls de forma eficaz exige mais que apenas instalar a tecnologia; requer configuração cuidadosa e gerenciamento contínuo. Organizações devem estabelecer políticas de segurança claras antes de definir regras do firewall, garantindo que as regras estejam alinhadas com objetivos de negócio e exigências regulatórias. Auditorias regulares das regras ajudam a identificar entradas obsoletas, remover conflitos e manter alinhamento com as operações atuais. Log e monitoramento abrangentes de todas as atividades do firewall permitem que equipes de segurança detectem anomalias, investiguem incidentes e compreendam a postura de segurança. Testar novas regras em ambiente de homologação antes da implantação em produção previne bloqueios involuntários de tráfego legítimo ou a criação de brechas de segurança. Veja as práticas essenciais de configuração recomendadas por profissionais de segurança:

Firewalls proporcionam importantes benefícios de conformidade e regulação além da prevenção básica de ameaças. Organizações sujeitas ao GDPR se beneficiam de proteção de dados e controles de acesso proporcionados pelos firewalls, demonstrando conformidade com regulamentos de privacidade. Organizações de saúde reguladas pela HIPAA dependem de firewalls para proteger dados sensíveis de pacientes e manter os controles exigidos por lei federal. Os padrões PCI DSS para processamento de cartões de pagamento exigem explicitamente firewalls como controle de segurança fundamental, tornando-os obrigatórios para qualquer organização que lide com informações de cartão de crédito. Trilhas de auditoria detalhadas geradas pelos logs do firewall fornecem evidências de controles de segurança durante auditorias e investigações de conformidade. Esses registros abrangentes demonstram que sua organização implementou salvaguardas apropriadas para proteger dados sensíveis, essenciais para aprovação em avaliações regulatórias e evitar multas substanciais.

Apesar da importância crítica, firewalls têm limitações importantes que as organizações devem entender e tratar. Ameaças internas de funcionários ou terceirizados com acesso legítimo à rede podem contornar controles de firewall, exigindo monitoramento adicional e controles de acesso. Ameaças Persistentes Avançadas (APT), conduzidas por atores sofisticados, frequentemente empregam técnicas desenhadas especificamente para evitar a detecção pelo firewall. Vulnerabilidades de dia zero—falhas de segurança desconhecidas—não podem ser bloqueadas por firewalls até que fornecedores liberem correções e equipes de segurança atualizem as regras. Essas limitações demonstram porque a segurança em camadas é essencial; firewalls devem atuar juntamente com softwares de proteção de endpoints, programas de treinamento de usuários e ferramentas complementares como Sistemas de Detecção/Prevenção de Intrusos (IDS/IPS), plataformas de Gerenciamento de Informações e Eventos de Segurança (SIEM) e soluções de Detecção e Resposta de Endpoint (EDR). Uma estratégia de segurança abrangente reconhece que firewalls são poderosos, mas incompletos, exigindo defesas sobrepostas para alcançar proteção robusta.

Tendências emergentes em tecnologia de firewall estão redefinindo como as organizações se defendem contra ameaças modernas. Capacidades de Inteligência Artificial e Machine Learning permitem que os firewalls detectem comportamentos anômalos e identifiquem ataques sofisticados que sistemas tradicionais baseados em regras poderiam não perceber. Detecção de ameaças em tempo real baseada em análise comportamental permite que firewalls identifiquem e bloqueiem ameaças conforme ocorrem, em vez de depender apenas de assinaturas conhecidas. Firewalls nativos em nuvem estão evoluindo para proteger aplicações conteinerizadas e arquiteturas de microsserviços, abordando desafios de segurança em implantações modernas. Orquestração de segurança integra firewalls com outras ferramentas, permitindo respostas automáticas a ameaças detectadas e reduzindo o tempo de resposta de horas para segundos. Prevenção preditiva utiliza inteligência de ameaças e dados históricos para antecipar ataques antes que ocorram, tornando a segurança mais proativa do que reativa. Essas inovações demonstram que a tecnologia de firewall segue evoluindo, oferecendo às organizações ferramentas cada vez mais sofisticadas para combater ameaças emergentes.

Implementar firewalls com sucesso exige uma abordagem estruturada que considere as necessidades e o cenário de ameaças exclusivos da sua organização. Comece com uma avaliação abrangente de segurança para identificar seus ativos críticos, entender vulnerabilidades atuais e determinar o nível adequado de proteção de firewall. A escolha do tipo certo de firewall depende da complexidade da rede, orçamento e requisitos de segurança—uma pequena empresa pode começar com um firewall de inspeção de estado, enquanto uma grande organização deve considerar NGFWs. Planejamento cuidadoso das regras do firewall, segmentação de rede e locais de implantação garante que sua implementação ofereça máxima proteção sem prejudicar operações legítimas. Testes rigorosos em ambiente controlado validam que a configuração do firewall funciona como esperado antes de afetar sistemas produtivos. Treinamento da equipe garante que seu time de TI compreenda o gerenciamento dos firewalls, criação de regras e procedimentos de resposta a incidentes. A manutenção contínua e atualizações regulares mantêm seu firewall atualizado com as mais recentes inteligências de ameaça e patches de segurança, protegendo contra novas vulnerabilidades e técnicas de ataque emergentes.

Os firewalls atuam como a primeira linha de defesa ao monitorar o fluxo de dados entre sua rede e a internet, filtrando atividades suspeitas e bloqueando acessos não autorizados antes que ameaças possam infiltrar seus sistemas.

Firewalls de hardware são dispositivos físicos posicionados entre sua rede e a internet, protegendo todos os sistemas conectados. Firewalls de software são instalados em dispositivos individuais e fornecem proteção localizada. A maioria das organizações utiliza ambos os tipos em conjunto para uma proteção abrangente—os firewalls de hardware protegem o perímetro da rede enquanto os de software protegem endpoints individuais.

As regras do firewall devem ser revisadas e atualizadas regularmente, idealmente a cada trimestre ou sempre que ocorrerem mudanças significativas na infraestrutura da rede. As atualizações também são necessárias quando novos aplicativos, dispositivos ou permissões de acesso são introduzidos. Além disso, as regras devem ser atualizadas imediatamente quando novas ameaças são descobertas ou vulnerabilidades de segurança identificadas.

Embora os firewalls sejam altamente eficazes contra muitas ameaças, eles não podem proteger contra todos os tipos de ataques. São particularmente fortes contra acessos não autorizados e ataques baseados em rede, mas menos eficazes contra ameaças internas, engenharia social e vulnerabilidades de dia zero. Por isso, os firewalls devem fazer parte de uma estratégia de segurança em camadas, incluindo proteção de endpoint, treinamento de usuários e sistemas de detecção de ameaças.

Inspeção Profunda de Pacotes é uma técnica avançada de firewall que examina o conteúdo real dos pacotes de dados, não apenas seus cabeçalhos. Isso permite que os firewalls detectem malware, aplicativos não autorizados e códigos maliciosos ocultos dentro do tráfego criptografado. O DPI possibilita uma detecção de ameaças mais sofisticada, mas exige mais poder de processamento do que o filtro de pacotes básico.

Firewalls possibilitam o trabalho remoto seguro ao suportar conexões de Rede Privada Virtual (VPN) que criptografam os dados entre usuários remotos e redes corporativas. Eles também monitoram atividades nos endpoints para detectar comportamentos incomuns ou tentativas de acesso não autorizado. Isso garante que funcionários remotos possam acessar recursos corporativos com segurança de qualquer local.

Os custos de firewall variam significativamente conforme o tipo e recursos. Firewalls de software para dispositivos individuais custam de R$250 a R$1.000 anuais, enquanto firewalls de hardware corporativos ou de próxima geração variam de R$25.000 a R$250.000+, dependendo dos requisitos de desempenho e recursos avançados. Firewalls baseados em nuvem geralmente utilizam modelos de assinatura a partir de R$500 a R$2.500 mensais.

Firewalls modernos integram-se perfeitamente a ecossistemas de segurança, incluindo plataformas de proteção de endpoints, sistemas de detecção de intrusão e plataformas de Gerenciamento de Informações e Eventos de Segurança (SIEM). Essa integração permite gerenciamento centralizado de ameaças, respostas automatizadas a ameaças detectadas e visibilidade abrangente de toda a infraestrutura de segurança.

Sim, firewalls são essenciais para pequenas empresas. Organizações de pequeno porte são alvos frequentes de hackers por geralmente possuírem recursos internos limitados de segurança. Um firewall devidamente configurado oferece proteção econômica contra ameaças comuns, ajuda a cumprir requisitos de conformidade e demonstra diligência na proteção dos dados dos clientes.

Firewalls são essenciais, mas são apenas o começo. O PostAffiliatePro ajuda você a construir uma estratégia de segurança completa para sua rede de afiliados e operações empresariais.

como o software anti-malware protege sua empresa contra ameaças maliciosas, ataques de phishing e ransomware.

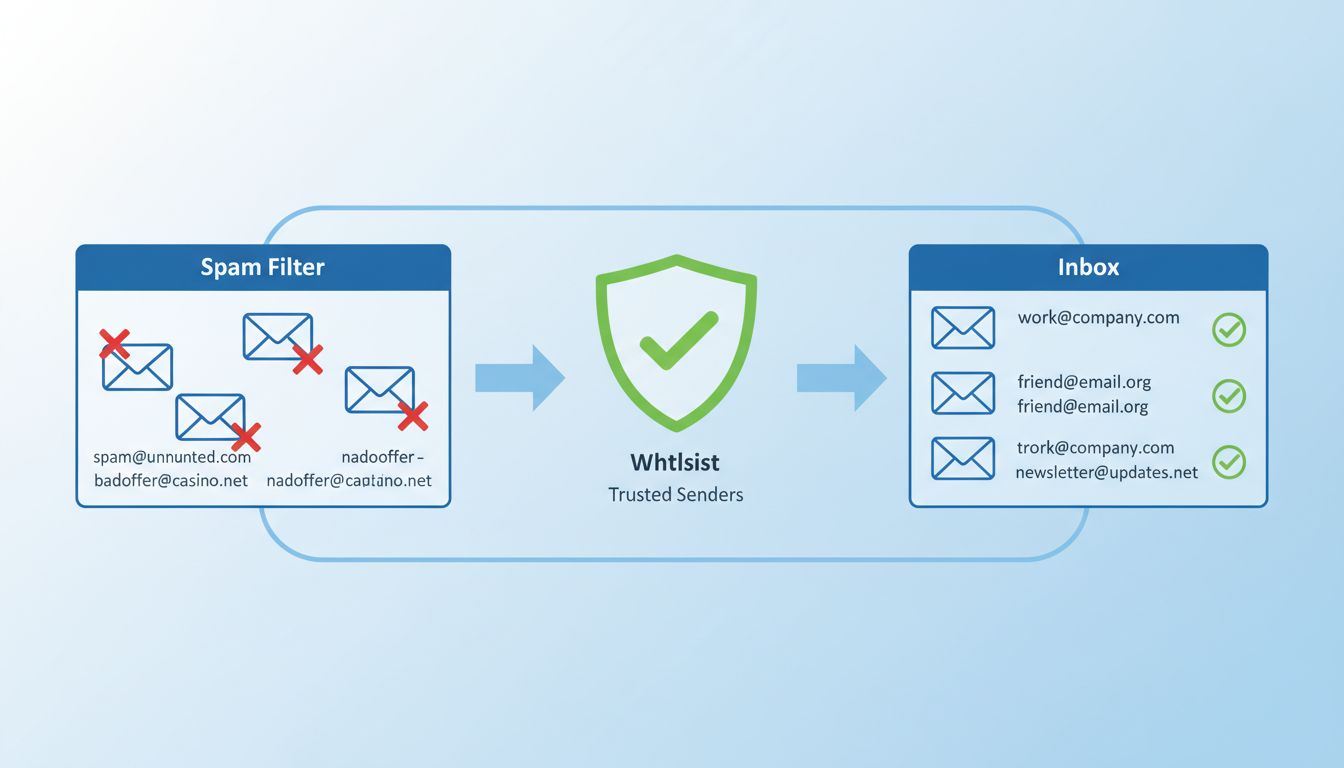

Saiba o que é whitelist de e-mails e como funciona no Gmail, Outlook, Yahoo e outras plataformas. Descubra as melhores práticas para garantir que e-mails import...

O Post Affiliate Pro leva a cibersegurança muito a sério. Descubra quais medidas de segurança utilizamos para proteger seus dados contra hackers.

See our privacy policy.