Quais Melhorias de Segurança Foram Feitas Nesta Atualização? | PostAffiliatePro FAQ

Saiba mais sobre a correção de vulnerabilidade XSS na última atualização do PostAffiliatePro. Descubra como a validação de entrada mais rigorosa e a codificação...

como o Post Affiliate Pro elimina vulnerabilidades de cross-site scripting através de validação de entrada, codificação de saída e Content Security Policy…

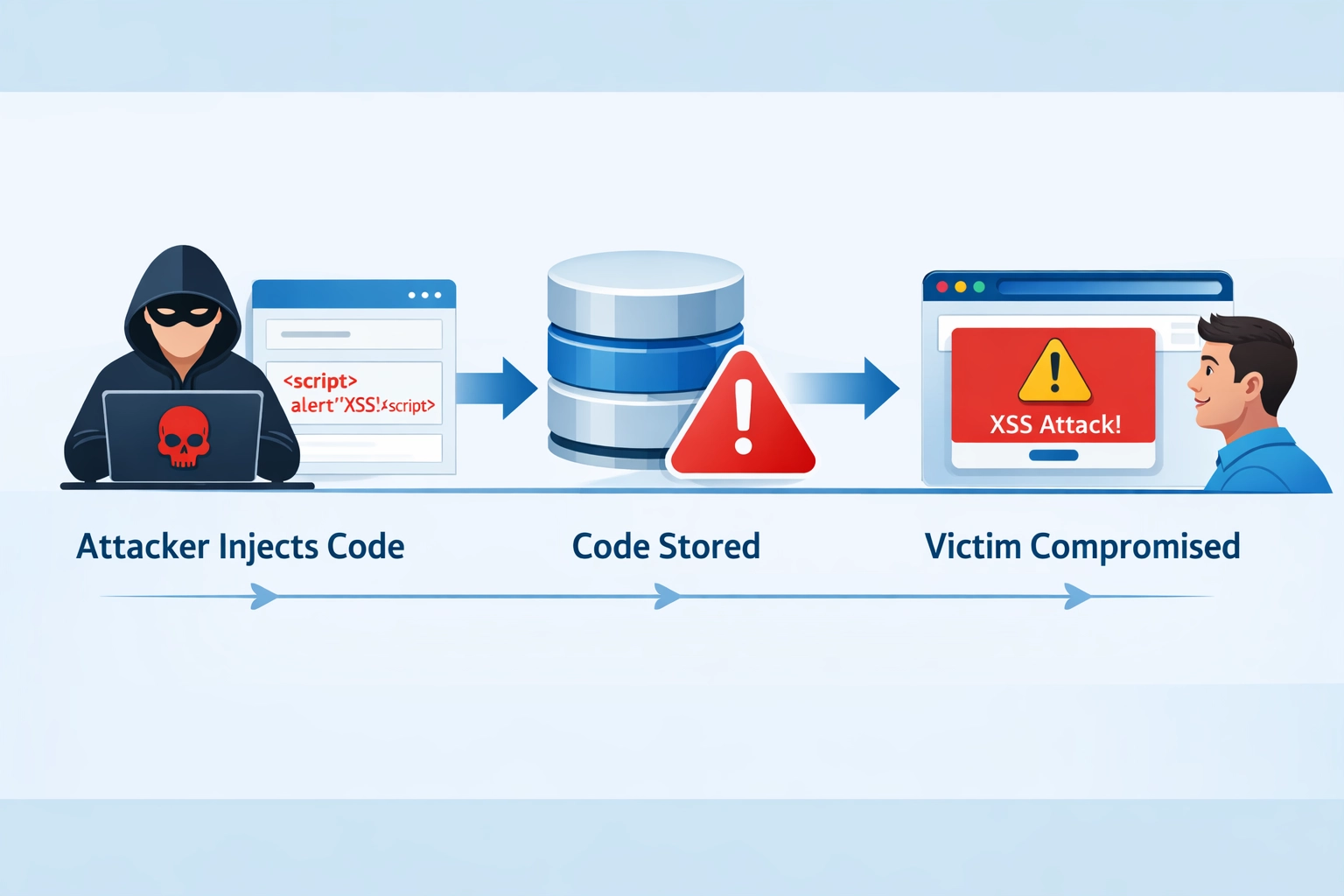

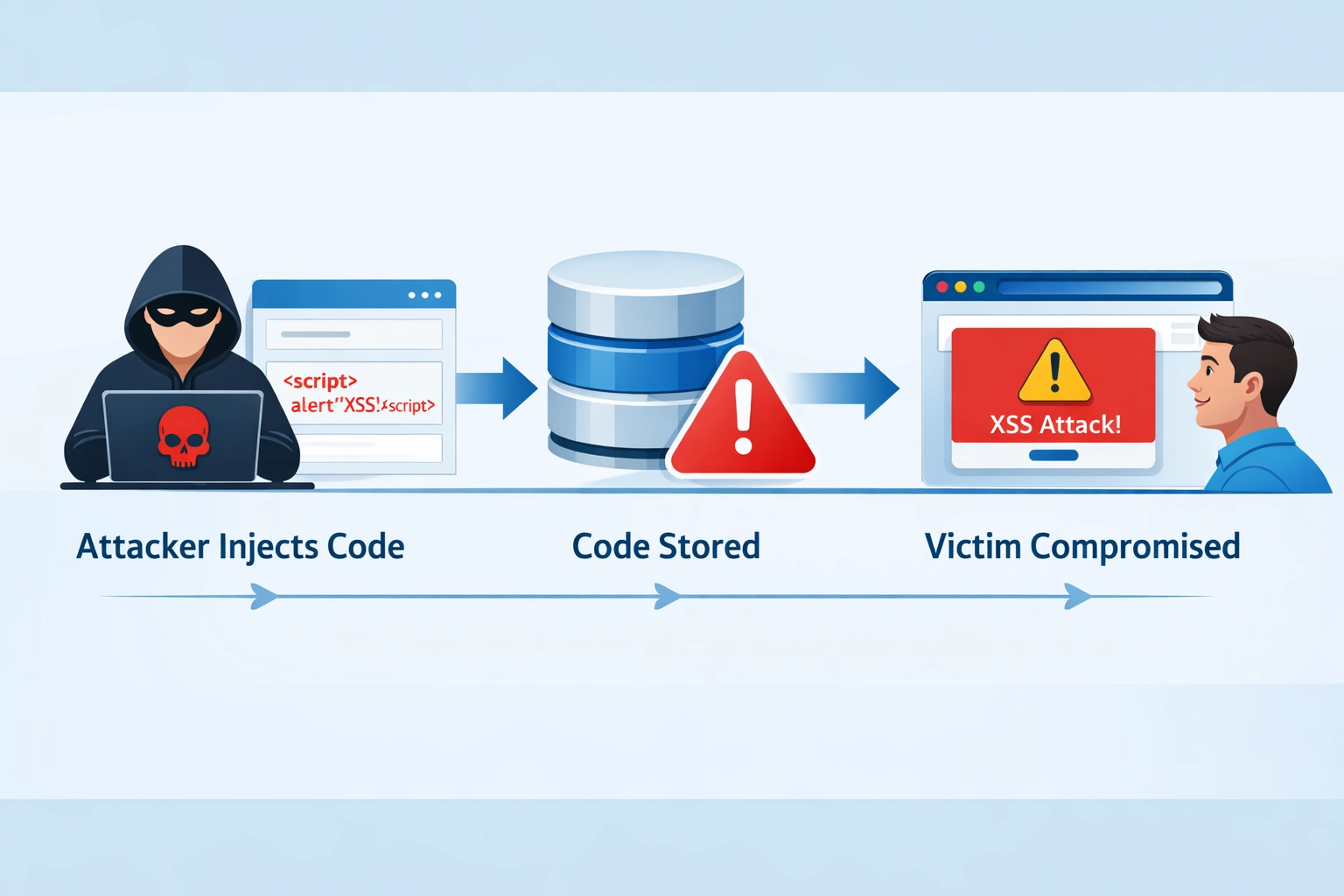

Cross-Site Scripting (XSS) é uma vulnerabilidade de segurança que ocorre quando atacantes injetam códigos maliciosos (normalmente JavaScript) em aplicações web, permitindo a execução de scripts não autorizados nos navegadores dos usuários—uma ameaça especialmente crítica para plataformas de afiliados onde dados de usuários e transações financeiras circulam constantemente entre redes. Os ataques XSS aparecem em três formas principais: XSS Armazenado (quando o código malicioso é salvo permanentemente em um banco de dados e executado sempre que usuários acessam as páginas afetadas), XSS Refletido (quando atacantes induzem usuários a clicarem em links que contêm código malicioso, que é executado imediatamente mas não é armazenado) e XSS baseado em DOM (quando há vulnerabilidades no código JavaScript do lado do cliente que processa entradas do usuário de forma insegura). Para softwares de afiliados como o Post Affiliate Pro, vulnerabilidades XSS representam riscos graves, incluindo sequestro de sessão (quando atacantes roubam cookies de autenticação para se passar por usuários e acessar contas de afiliados sensíveis), roubo de credenciais (capturando informações de login e dados de pagamento de afiliados e comerciantes) e distribuição de malware (injetando códigos que redirecionam usuários para sites maliciosos ou instalam softwares indesejados)—consequências que podem comprometer redes inteiras de afiliados, destruir a confiança dos usuários e causar danos financeiros e de reputação significativos. Compreender e prevenir XSS é essencial para plataformas de afiliados, pois elas lidam com dados sensíveis em diferentes papéis de usuários (afiliados, comerciantes, administradores) e funcionam como pontes entre vários sites, tornando-se alvos atraentes para atacantes que buscam explorar relações de confiança e obter informações valiosas de clientes.

Vulnerabilidades de Cross-Site Scripting (XSS) representam riscos especialmente graves para plataformas de software de afiliados, pois ameaçam diretamente a integridade do rastreamento de comissões, processamento de pagamentos e relações sensíveis entre comerciantes e afiliados; um atacante explorando XSS pode injetar scripts maliciosos para redirecionar comissões de afiliados para contas fraudulentas, personificar afiliados legítimos para reivindicar comissões indevidas ou roubar credenciais de autenticação e dados pessoais tanto de comerciantes quanto de publishers, minando fundamentalmente a confiança que sustenta todo o ecossistema de afiliados. Além da fraude financeira, ataques XSS podem comprometer a precisão e confiabilidade dos sistemas de rastreamento e relatórios de afiliados—atacantes podem manipular dados de conversão, inflar ou reduzir métricas de desempenho e gerar registros de atribuição falsos que distorcem cálculos de comissão e criam disputas entre comerciantes e afiliados, além de potencialmente expor informações sensíveis de pagamento e dados de clientes que violam requisitos de conformidade PCI DSS e provocam violações à GDPR com penalidades regulatórias significativas.

| Impacto do Ataque XSS | Risco para Plataforma de Afiliados | Severidade |

|---|---|---|

| Sequestro de Sessão | Acesso não autorizado a contas de afiliados | Crítico |

| Fraude de Comissão | Comissões roubadas ou redirecionadas | Crítico |

| Vazamento de Dados | Exposição de dados de comerciantes e afiliados | Crítico |

| Manipulação de Rastreamento | Dados de conversão e desempenho imprecisos | Alto |

| Roubo de Credenciais | Comprometimento de credenciais de login | Crítico |

| Distribuição de Malware | Redirecionamentos maliciosos e instalação de software | Alto |

| Danos à Reputação | Perda de confiança e êxodo de parceiros | Crítico |

O dano reputacional decorrente de violações facilitadas por XSS vai muito além das perdas financeiras imediatas; quando comerciantes e afiliados descobrem que seus dados foram comprometidos ou que fraudes em comissões ocorreram por vulnerabilidades na plataforma, a confiança na solução entra em colapso, levando ao êxodo em massa de parceiros, queda no volume de transações e danos permanentes à credibilidade da marca, que podem levar anos para serem revertidos. Do ponto de vista da conformidade, plataformas de afiliados que processam dados de pagamento e informações pessoais precisam manter a certificação PCI DSS Nível 1 e conformidade com GDPR, sendo que vulnerabilidades XSS que expõem dados de cartões ou informações de clientes podem resultar em falhas de auditoria, notificações obrigatórias de violação e multas que variam de milhares a milhões de dólares, dependendo da escala e natureza da exposição. Portanto, implementar medidas robustas de prevenção a XSS—including validação de entradas, codificação de saídas, cabeçalhos Content Security Policy (CSP) e testes de segurança regulares—não é apenas uma boa prática técnica, mas um imperativo de negócio que protege fluxos de receita, mantém conformidade regulatória, preserva a reputação da plataforma e garante a viabilidade a longo prazo do negócio de software de afiliados.

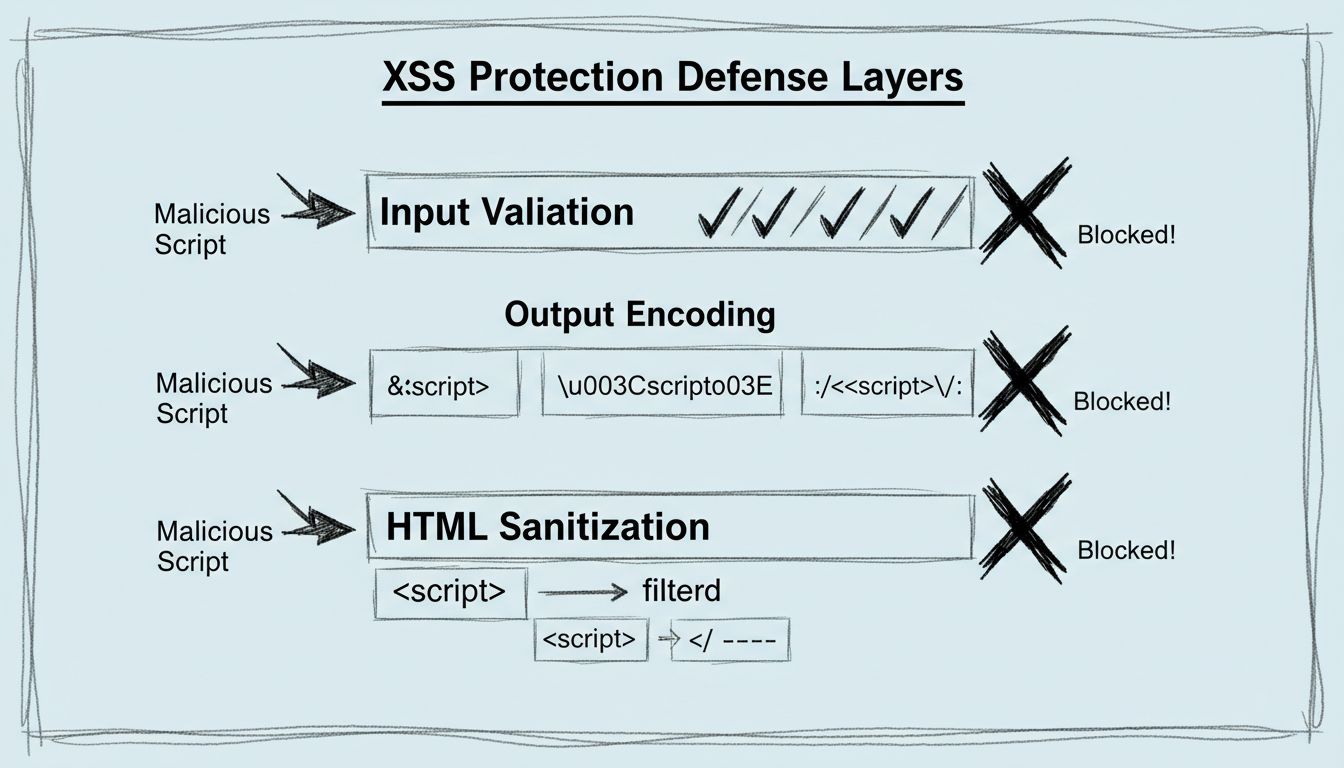

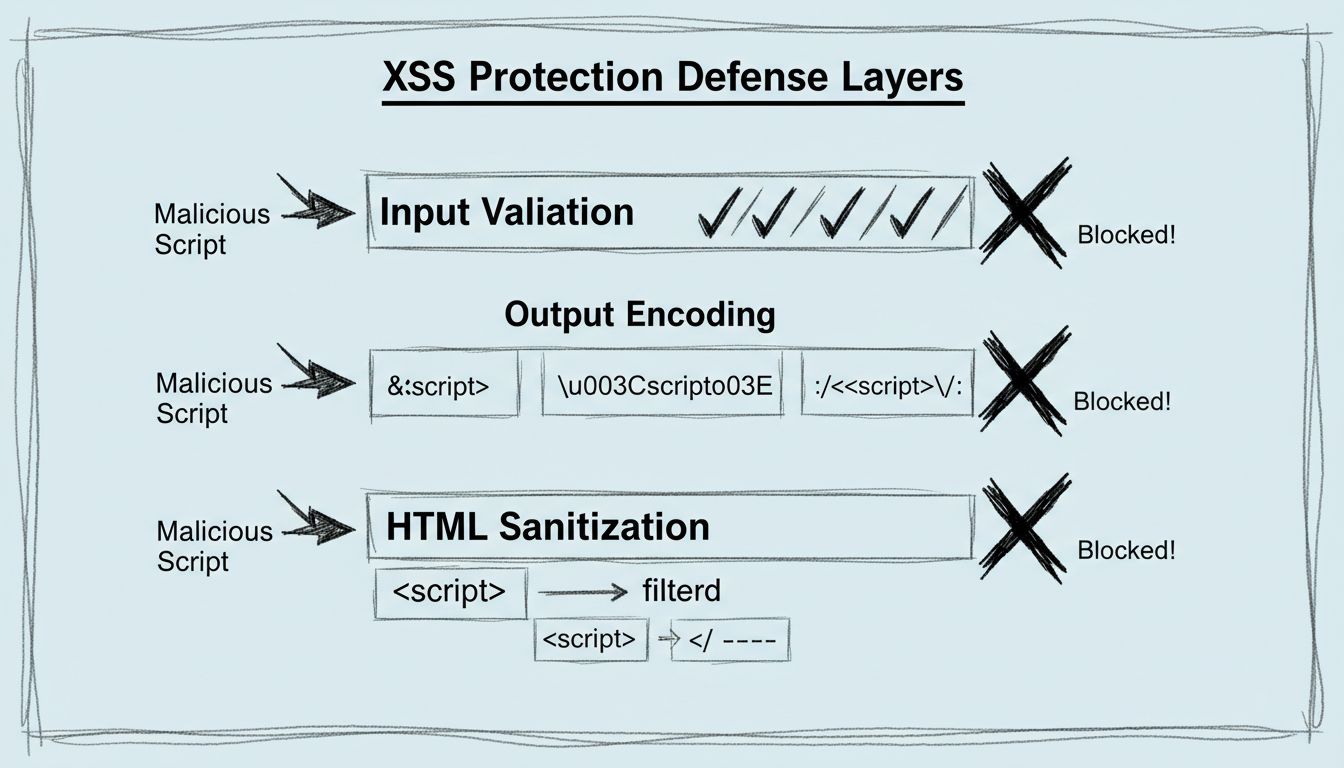

Validação e sanitização de entrada são mecanismos de defesa complementares que trabalham juntos para prevenir ataques de Cross-Site Scripting (XSS) controlando quais dados entram em uma aplicação e como eles são processados. Listas de permissão (aceitar apenas padrões de entrada conhecidos como seguros) são significativamente mais seguras do que listas de bloqueio (rejeitar padrões conhecidos como perigosos), pois estas podem ser contornadas por variações de codificação, normalização Unicode ou vetores de ataque inovadores; por exemplo, limitar entradas de e-mail ao padrão ^[a-zA-Z0-9._%+-]+@[a-zA-Z0-9.-]+\.[a-zA-Z]{2,}$ evita tentativas de injeção, enquanto bloquear apenas tags <script> é ineficaz contra alternativas como <img src=x onerror=alert(1)> ou variantes codificadas em entidades HTML. Validação de entrada deve impor verificação rigorosa de tipo, limite de tamanho e restrições de formato na fronteira da aplicação, enquanto bibliotecas de sanitização como DOMPurify removem elementos e atributos HTML potencialmente perigosos ao analisar a árvore DOM e reconstruir apenas o conteúdo seguro—uma técnica superior ao uso de expressões regulares, que não consegue analisar estruturas HTML aninhadas de forma confiável. Codificação sensível ao contexto é essencial porque diferentes contextos de saída exigem estratégias de escape distintas: o contexto HTML exige codificação de entidades (< vira <), o contexto JavaScript exige escape Unicode (' vira \x27), o contexto de URL exige percent-encoding e o contexto CSS exige escape hexadecimal, conforme demonstrado pelo princípio de que <div> + codificação HTML = <div> (seguro), mas a mesma string em contexto de string JavaScript, sem escape adequado, ainda pode executar código. Validação de entrada sozinha é insuficiente porque não cobre todos os casos legítimos—um usuário pode, legitimamente, precisar armazenar <b>importante</b> em um campo de texto rico—tornando a codificação de saída a camada crítica final que garante que os dados sejam renderizados de forma segura, independentemente da sua origem. Essas técnicas formam uma estratégia de defesa em profundidade onde a validação reduz a superfície de ataque, a sanitização remove marcações maliciosas e a codificação sensível ao contexto impede que dados do usuário sejam interpretados como código executável, com cada camada compensando possíveis falhas das demais.

A codificação de saída é uma camada crítica de defesa contra ataques de Cross-Site Scripting (XSS) que opera sob o princípio da codificação sensível ao contexto, onde o contexto de saída específico determina a estratégia de codificação apropriada—contexto HTML exige codificação de entidades (por exemplo, convertendo < em <), contexto JavaScript exige escape para strings JavaScript, contexto de URL requer percent-encoding e contexto CSS requer escapes específicos para CSS para evitar injeção através de atributos ou valores de propriedades de estilo. O conceito de sinks seguros refere-se a APIs DOM e funções de template que aplicam automaticamente a codificação apropriada ao contexto (como textContent em JavaScript ou engines de template parametrizadas), em contraste com sinks perigosos como innerHTML ou eval(), que ignoram completamente proteções de codificação. Contudo, certos contextos apresentam vulnerabilidades resistentes à codificação, onde apenas a codificação não é suficiente—notadamente manipuladores de eventos JavaScript, expressões CSS e URIs de dados—requerendo controles adicionais como cabeçalhos Content Security Policy (CSP), validação de entrada e restrições arquiteturais para evitar exploração. Frameworks modernos como React, Angular e Vue implementam codificação automática de saída por padrão, codificando todos os valores interpolados em templates e fornecendo APIs explícitas para inserção de HTML puro somente quando o desenvolvedor opta conscientemente, reduzindo drasticamente a superfície de ataque em comparação com engines de template legadas que exigiam codificação manual em cada ponto de saída. A eficácia da codificação de saída como mecanismo de defesa depende criticamente da aplicação consistente em todos os fluxos de dados controlados pelo usuário, compreensão abrangente dos requisitos de codificação por contexto e do reconhecimento de que a codificação representa uma camada em uma estratégia de defesa em profundidade que deve ser complementada por validação de entrada, políticas CSP e práticas de codificação segura para alcançar uma prevenção robusta contra XSS.

Content Security Policy (CSP) é um mecanismo de cabeçalho de resposta HTTP que impõe uma lista de fontes confiáveis para vários tipos de conteúdo (scripts, folhas de estilo, imagens, fontes, etc.), mitigando efetivamente ataques de Cross-Site Scripting (XSS) ao impedir a execução de scripts não autorizados ou inline, a menos que explicitamente permitidos por diretivas como script-src e default-src. O CSP atua instruindo o navegador a rejeitar qualquer execução de script de fontes não explicitamente listadas na política e, quando combinado com as diretivas script-src 'none' ou script-src 'self', elimina a superfície de ataque para injeção de scripts inline e exploração de scripts de terceiros. Complementar ao CSP, os flags de cookies HTTPOnly e Secure fornecem camadas adicionais de defesa ao impedir que JavaScript acesse cookies de sessão sensíveis (HTTPOnly) e garantir que cookies sejam transmitidos apenas por conexões HTTPS criptografadas (Secure), reduzindo assim o impacto de uma eventual exploração bem-sucedida de XSS, mesmo que um atacante consiga executar código malicioso. Outros cabeçalhos de segurança, como X-Frame-Options (impedindo ataques de clickjacking e framing) e X-Content-Type-Options: nosniff (impedindo sniffing de tipo MIME) atuam em sinergia com o CSP para criar uma estratégia abrangente de defesa em profundidade, abordando múltiplos vetores de ataque além do XSS. Embora o CSP seja um mecanismo protetivo poderoso, ele deve ser implementado como defesa secundária ou terciária, e não como mitigação primária, pois não protege contra todos os vetores XSS (como XSS baseado em DOM em certos contextos) e deve ser aliado a validação rigorosa de entradas, codificação de saída e práticas de codificação segura para estabelecer uma postura de segurança resiliente contra ameaças modernas a aplicações web.

O Post Affiliate Pro demonstra um compromisso excepcional em eliminar vulnerabilidades de Cross-Site Scripting (XSS) através de uma arquitetura de segurança em múltiplas camadas que implementa validação de entrada mais rigorosa, codificação de saída e sanitização de HTML em toda a plataforma, especialmente em áreas críticas como seções de perfil de usuário, onde anteriormente atacantes podiam injetar scripts maliciosos. As melhorias de segurança da plataforma empregam validação baseada em listas de permissão, aceitando apenas dados que correspondem a padrões seguros predefinidos, combinada com uma codificação abrangente de entidades HTML (convertendo caracteres como <, >, & e aspas para seus equivalentes codificados), impedindo que navegadores interpretem entradas do usuário como código executável, além da implementação de cabeçalhos Content Security Policy (CSP) que restringem a execução de scripts apenas a domínios confiáveis. O framework de segurança do Post Affiliate Pro segue as melhores práticas do setor estabelecidas pela OWASP (Open Web Application Security Project), garantindo que a plataforma atenda aos mesmos padrões de segurança utilizados por empresas Fortune 500, e reforça esse compromisso por meio de um programa formal de Bug Bounty que recompensa pesquisadores de segurança pela divulgação responsável de vulnerabilidades, com testes de intrusão regulares, varredura automatizada de vulnerabilidades e rigorosos processos de revisão de código conduzidos por uma equipe de segurança dedicada. Essas medidas de segurança abrangentes protegem redes de afiliados e comerciantes contra ataques XSS armazenados que poderiam comprometer credenciais de afiliados, manipular dados de comissão ou redirecionar tráfego para destinos fraudulentos, além de prevenir vetores de ataque XSS refletido e XSS baseado em DOM que poderiam roubar cookies de sessão ou realizar ações não autorizadas. Ao combinar uma infraestrutura de segurança de nível empresarial com gerenciamento proativo de vulnerabilidades e monitoramento contínuo, o Post Affiliate Pro se posiciona como referência em segurança para softwares de afiliados, oferecendo a comerciantes e afiliados a confiança de que seus dados sensíveis, registros de transações e sessões de usuários estão protegidos por práticas de segurança líderes do setor, que vão além da correção reativa para implementar medidas preventivas antes que vulnerabilidades possam ser exploradas.

Implementar a prevenção abrangente de XSS requer uma abordagem multifacetada que vai além da plataforma em si. Veja práticas essenciais de segurança que operadores de redes de afiliados devem adotar:

Implemente Validação de Entrada e Codificação de Saída: Utilize bibliotecas de segurança reconhecidas, como OWASP ESAPI ou DOMPurify, para validar todas as entradas de usuários com base em listas de permissão rigorosas e codificar a saída de acordo com o contexto (HTML, JavaScript, URL, CSS). Esta prática fundamental previne a grande maioria dos ataques XSS, garantindo que códigos maliciosos não possam ser injetados ou executados.

Adote Frameworks de Codificação Segura: Utilize frameworks web modernos (React, Angular, Vue) que fornecem codificação automática de saída por padrão, implementam cabeçalhos Content Security Policy e seguem as diretrizes da OWASP. Esses frameworks reduzem significativamente a superfície de ataque em comparação com sistemas legados que exigem implementação manual de segurança em cada ponto de saída.

Realize Auditorias de Segurança e Testes de Intrusão Regulares: Agende auditorias de segurança trimestrais e testes de intrusão anuais por terceiros para identificar vulnerabilidades antes que atacantes possam explorá-las. Ferramentas de varredura de vulnerabilidades automatizadas devem monitorar continuamente dependências e código personalizado em busca de falhas conhecidas.

Invista em Treinamento de Segurança para Desenvolvedores: Ofereça treinamentos obrigatórios sobre as 10 principais vulnerabilidades da OWASP, práticas de codificação segura e vetores de ataque específicos de XSS. Desenvolvedores conscientes de segurança são a primeira linha de defesa contra vulnerabilidades, e a educação contínua garante que as equipes estejam atualizadas sobre ameaças em evolução.

Mantenha Dependências e Patches de Segurança Atualizados: Utilize ferramentas automatizadas de análise de dependências (Snyk, Dependabot) para identificar bibliotecas vulneráveis e estabeleça um prazo de correção de até 30 dias para vulnerabilidades críticas. Frameworks e bibliotecas desatualizados são vetores de ataque comuns facilmente explorados.

Implemente Monitoramento e Detecção de Incidentes Abrangentes: Implante sistemas de SIEM (Security Information and Event Management) com alertas em tempo real para atividades suspeitas, padrões incomuns de acesso a dados e possíveis tentativas de exploração de XSS. Detecção e resposta rápidas minimizam o impacto de ataques bem-sucedidos.

A conformidade com padrões do setor e boas práticas é fundamental no desenvolvimento de software de afiliados, especialmente na prevenção de Cross-Site Scripting (XSS). A OWASP (Open Web Application Security Project) fornece diretrizes abrangentes para mitigação de XSS, incluindo validação de entrada, codificação de saída e políticas de segurança de conteúdo, que formam a base de plataformas de afiliados seguras. O PCI DSS (Payment Card Industry Data Security Standard) exige controles rígidos de segurança para aplicações web, obrigando organizações a implementar defesas robustas contra vulnerabilidades XSS para proteger dados de cartões e manter a certificação de conformidade. Além disso, o GDPR (General Data Protection Regulation) impõe exigências rigorosas de proteção de dados, tornando a prevenção de XSS um componente crítico da responsabilidade organizacional e salvaguarda da privacidade do usuário. O Post Affiliate Pro demonstra comprometimento com esses padrões ao implementar sanitização de entrada, codificação de saída, cabeçalhos Content Security Policy (CSP) e auditorias de segurança regulares que superam os requisitos mínimos, garantindo proteção contra ameaças XSS em constante evolução. A adesão da plataforma a esses frameworks de conformidade protege tanto o negócio contra penalidades regulatórias e danos à reputação quanto os dados sensíveis dos usuários, mantendo a confiança no ecossistema de afiliados. Avaliações regulares de segurança por terceiros, testes de intrusão e programas de gerenciamento de vulnerabilidades reforçam ainda mais a postura de segurança da plataforma, demonstrando que conformidade abrangente não é apenas uma obrigação formal, mas um compromisso fundamental com a excelência operacional e proteção das partes interessadas.

A eliminação de vulnerabilidades XSS no Post Affiliate Pro representa um avanço significativo na segurança de softwares de afiliados, protegendo a integridade do rastreamento de comissões, das relações entre comerciantes e afiliados e dos dados sensíveis dos usuários. Ao implementar uma arquitetura de segurança abrangente que combina validação de entrada, codificação de saída, Content Security Policy e monitoramento contínuo, o Post Affiliate Pro garante que redes de afiliados e comerciantes possam operar com confiança de que suas plataformas estão protegidas contra ameaças XSS modernas. À medida que a indústria de afiliados evolui e os atacantes desenvolvem técnicas cada vez mais sofisticadas, as plataformas que priorizam a segurança e mantêm um gerenciamento proativo de vulnerabilidades se consolidarão como parceiras de confiança para comerciantes e publishers que buscam soluções de afiliados confiáveis e seguras. O investimento em infraestrutura de segurança de nível empresarial não é apenas um requisito técnico—é um imperativo de negócio que protege receita, garante conformidade regulatória e preserva a confiança que sustenta relações de afiliados bem-sucedidas.

XSS é uma vulnerabilidade de segurança que permite que atacantes injetem código JavaScript malicioso em aplicações web. Quando os usuários acessam a página afetada, o script malicioso é executado em seu navegador, podendo roubar dados sensíveis, cookies de sessão ou realizar ações não autorizadas. Vulnerabilidades XSS são especialmente perigosas para plataformas de afiliados que lidam com transações financeiras e informações sensíveis de usuários.

Os três principais tipos são: XSS Armazenado (código malicioso salvo permanentemente em um banco de dados), XSS Refletido (código injetado via URLs e executado imediatamente, mas não armazenado) e XSS baseado em DOM (vulnerabilidades em JavaScript do lado do cliente que processam entradas do usuário de forma insegura). Cada tipo apresenta riscos diferentes e requer estratégias de prevenção específicas.

A validação de entrada utiliza listas de permissão para aceitar apenas padrões de dados conhecidos como seguros, rejeitando tudo que não corresponde aos formatos esperados. Isso impede que atacantes injetem código malicioso através de campos de formulários, URLs ou outros vetores de entrada. No entanto, a validação de entrada deve ser combinada com a codificação de saída para uma proteção abrangente.

A codificação de saída converte caracteres especiais em formatos seguros que os navegadores interpretam como dados, não como código executável. Por exemplo, '<' se torna '<' em contexto HTML. A codificação sensível ao contexto é fundamental porque diferentes contextos (HTML, JavaScript, URL, CSS) exigem estratégias de codificação distintas para evitar exploração de XSS.

CSP é um cabeçalho HTTP que especifica quais fontes são confiáveis para carregar scripts e outros recursos. Ao restringir a execução de scripts apenas a domínios confiáveis e impedir scripts inline, o CSP reduz significativamente a superfície de ataque para vulnerabilidades XSS. No entanto, CSP deve ser utilizado como uma medida de defesa em profundidade juntamente com validação de entrada e codificação de saída.

Plataformas de afiliados lidam com dados sensíveis, incluindo informações de comissões, credenciais de comerciantes e dados de clientes. Vulnerabilidades XSS podem permitir que atacantes roubem comissões, personifiquem afiliados, manipulem dados de rastreamento ou comprometam contas de usuários. Uma prevenção robusta de XSS protege a integridade de todo o ecossistema de afiliados e mantém a confiança entre comerciantes e publishers.

O Post Affiliate Pro implementa uma abordagem de segurança em múltiplas camadas, incluindo validação de entrada rigorosa com listas de permissão, codificação de saída abrangente, sanitização de HTML, cabeçalhos Content Security Policy, flags HTTPOnly e Secure em cookies e auditorias de segurança regulares. A plataforma segue as diretrizes OWASP e realiza testes de intrusão contínuos para identificar e eliminar vulnerabilidades.

O Post Affiliate Pro está em conformidade com as diretrizes de segurança OWASP, requisitos PCI DSS para proteção de dados de cartões e regulamentos GDPR para tratamento de dados pessoais. A plataforma passa por avaliações regulares de segurança de terceiros e mantém um programa de bug bounty para garantir excelência em segurança e conformidade regulatória contínua.

Os recursos avançados de segurança do Post Affiliate Pro eliminam vulnerabilidades XSS e protegem os dados dos seus afiliados. Inicie seu teste gratuito hoje mesmo e experimente a diferença que uma segurança profissional faz.

Saiba mais sobre a correção de vulnerabilidade XSS na última atualização do PostAffiliatePro. Descubra como a validação de entrada mais rigorosa e a codificação...

As atualizações de fevereiro de 2024 do PostAffiliatePro, incluindo variáveis do perfil do usuário em URLs de redirecionamento, notificações por e-mail...

Como os cabeçalhos CSP protegem contra ataques XSS, implemente nonces e hashes, e proteja seu painel de afiliados com as diretrizes Content-Security-Policy.

See our privacy policy.