Eliminando Vulnerabilidades XSS: Como o Post Affiliate Pro

como o Post Affiliate Pro elimina vulnerabilidades de cross-site scripting através de validação de entrada, codificação de saída e Content Security Policy......

Como os cabeçalhos CSP protegem contra ataques XSS, implemente nonces e hashes, e proteja seu painel de afiliados com as diretrizes Content-Security-Policy.

O Content Security Policy (CSP) é um mecanismo de segurança de navegador que atua como uma segunda linha de defesa contra ataques de cross-site scripting (XSS) ao controlar quais domínios e recursos externos podem ser carregados em suas páginas web. Em vez de depender apenas da validação de entrada e codificação de saída, o CSP implementa uma abordagem baseada em lista de permissões que informa ao navegador exatamente quais fontes são confiáveis para scripts, folhas de estilo, imagens, fontes e outros recursos. Quando um navegador encontra um recurso que viola suas regras CSP, ele bloqueia o recurso—impedindo que códigos maliciosos sejam executados, mesmo que consigam ultrapassar suas primeiras defesas. Essa camada de segurança proativa tornou-se essencial para aplicações web modernas, especialmente para plataformas como o PostAffiliatePro, que lidam com dados sensíveis de usuários e transações financeiras.

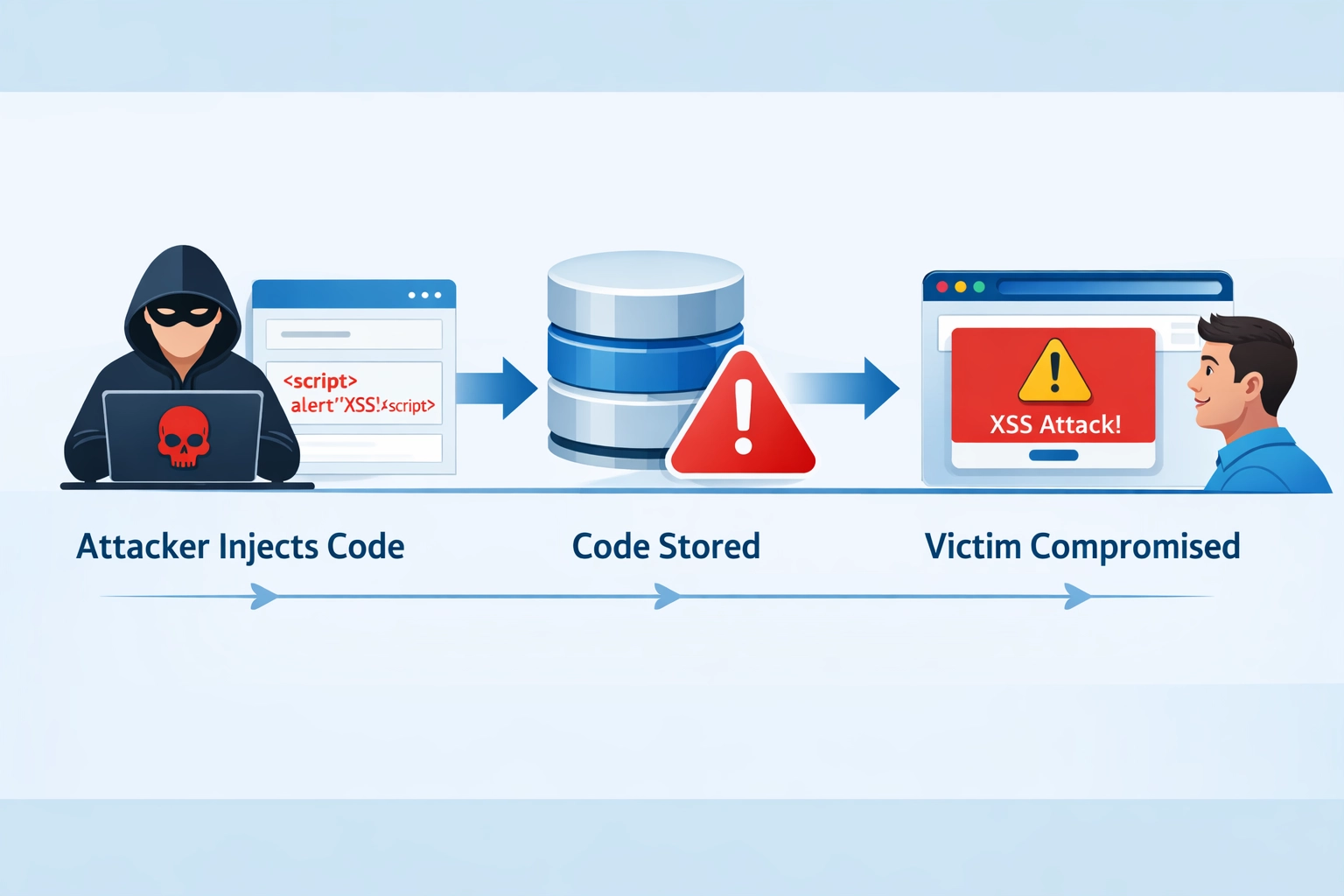

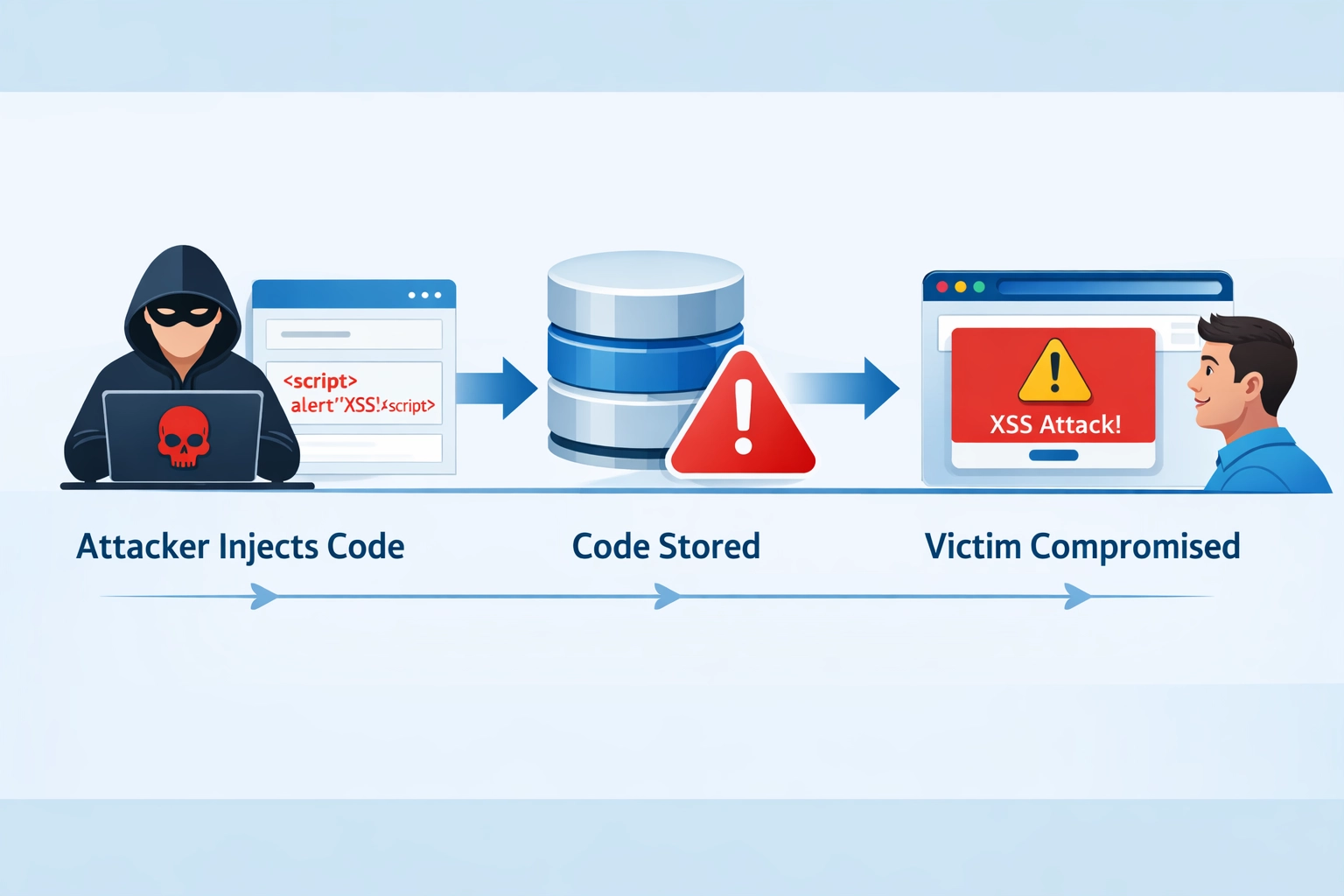

Os ataques de cross-site scripting (XSS) ocorrem quando invasores injetam código JavaScript malicioso em páginas web visitadas por usuários desavisados, permitindo ao invasor roubar cookies de sessão, capturar teclas digitadas, redirecionar usuários para sites de phishing ou manipular o conteúdo da página. Existem três tipos principais de ataques XSS: O XSS Refletido ocorre quando um código malicioso é incorporado em uma URL e executado imediatamente quando o usuário acessa o link; o XSS Armazenado acontece quando atacantes injetam código em um banco de dados ou servidor que é exibido para todos os usuários que visualizarem aquele conteúdo; e o XSS baseado em DOM explora vulnerabilidades no JavaScript do lado do cliente que processa entradas do usuário de forma insegura. O impacto de ataques XSS bem-sucedidos pode ser devastador—os invasores podem sequestrar sessões, roubar dados sensíveis como senhas e informações de pagamento, instalar malware ou comprometer totalmente contas de usuários. Embora a validação de entrada e a codificação de saída sejam defesas iniciais críticas, elas não são infalíveis, por isso o CSP fornece uma camada secundária essencial de proteção que impede a execução de scripts maliciosos, independente de como eles entraram em sua aplicação.

| Tipo de Ataque XSS | Como Funciona | Impacto Potencial |

|---|---|---|

| XSS Refletido | Código malicioso embutido na URL, executado imediatamente quando o usuário acessa o link | Sequestro de sessão, roubo de credenciais, distribuição de malware |

| XSS Armazenado | Atacante injeta código no banco de dados/servidor, exibido para todos os usuários que acessam o conteúdo | Comprometimento amplo, ataques persistentes, roubo de dados em escala |

| XSS baseado em DOM | Vulnerabilidades no JavaScript do lado do cliente que processa entradas de usuário de forma insegura | Roubo de sessão, keylogging, manipulação de página, captura de credenciais |

O Content Security Policy funciona definindo diretivas em cabeçalhos HTTP que especificam quais fontes podem carregar diferentes tipos de recursos no seu site. A diretiva default-src serve como política padrão para todos os tipos de recursos não explicitamente abrangidos por diretivas mais específicas, tornando-se uma forma poderosa de estabelecer uma postura de segurança básica com uma única regra. O CSP utiliza expressões de fonte como 'self' (apenas mesma origem), nomes de domínios específicos (exemplo.com) ou curingas (*.exemplo.com) para definir fontes confiáveis, podendo combinar múltiplas fontes em uma única diretiva. Por exemplo, um cabeçalho CSP básico pode ser assim:

Content-Security-Policy: default-src 'self'; script-src 'self' cdn.example.com; style-src 'self' fonts.googleapis.com

Quando um navegador recebe este cabeçalho, ele aplica a política bloqueando qualquer recurso que não corresponda às fontes especificadas—se um script tentar carregar de um domínio não autorizado, o navegador o bloqueará silenciosamente e registrará uma violação. Para testes e implementação gradual, o CSP também oferece o cabeçalho Content-Security-Policy-Report-Only, que monitora violações sem realmente bloquear recursos, permitindo identificar problemas antes de impor a política.

O CSP oferece diversas diretivas que proporcionam controle granular sobre diferentes tipos de recursos e comportamentos no seu site:

script-src – Controla quais fontes podem executar JavaScript, sendo uma das diretivas mais críticas para prevenir ataques XSS. Exemplo: script-src 'self' trusted-cdn.com permite scripts apenas do seu próprio domínio e de um CDN confiável.

style-src – Restringe as fontes de CSS, impedindo que atacantes injetem folhas de estilo maliciosas que possam desfigurar o site ou capturar entradas do usuário através de sobreposições de formulários invisíveis.

img-src – Controla as fontes de imagens, importante porque atacantes podem usar requisições de imagem para exfiltrar dados ou rastrear usuários entre sites.

frame-ancestors – Especifica quais domínios podem embutir seu site em iframes, protegendo contra ataques de clickjacking, onde usuários são induzidos a clicar em elementos ocultos.

object-src – Restringe Flash, Java e outros plugins legados que são vetores comuns de ataque. Definir como 'none' é recomendado, a menos que você realmente necessite dessas tecnologias.

base-uri – Controla quais URLs podem ser usadas em tags <base>, impedindo que atacantes alterem a URL base e sequestrando links relativos em toda a sua página.

Embora a permissão de domínios seja útil, nonces e hashes oferecem uma abordagem mais sofisticada ao CSP, especialmente valiosa para conteúdo dinâmico e scripts inline. Um nonce é um valor aleatório e único gerado a cada requisição de página e inserido tanto no cabeçalho CSP quanto nas tags HTML—por exemplo, script-src 'nonce-abc123def456' no cabeçalho combinado com <script nonce="abc123def456"> no seu HTML permite apenas a execução daquele script específico. Hashes funcionam calculando um hash criptográfico do conteúdo do seu script ou estilo e incluindo-o no cabeçalho CSP como script-src 'sha256-abc123...', permitindo que o navegador verifique se o script não foi modificado antes de executá-lo. Nonces são ideais para conteúdo dinâmico gerado no servidor, enquanto hashes funcionam melhor para scripts inline estáticos que não mudam entre requisições. Ambas as abordagens são significativamente mais seguras do que listas de permissões de domínios, pois não dependem de listas baseadas em domínio—ainda que um atacante consiga injetar código, ele não terá o nonce ou hash correto e será bloqueado. A palavra-chave strict-dynamic aumenta ainda mais a segurança ao informar ao navegador para confiar apenas em scripts com nonces ou hashes válidos, ignorando completamente listas baseadas em domínio.

Exemplo com Nonce:

Content-Security-Policy: script-src 'nonce-rnd123abc'

<script nonce="rnd123abc">

console.log('Este script é permitido');

</script>

Exemplo com Hash:

Content-Security-Policy: script-src 'sha256-abc123def456...'

<script>

console.log('Este script é permitido se o hash corresponder');

</script>

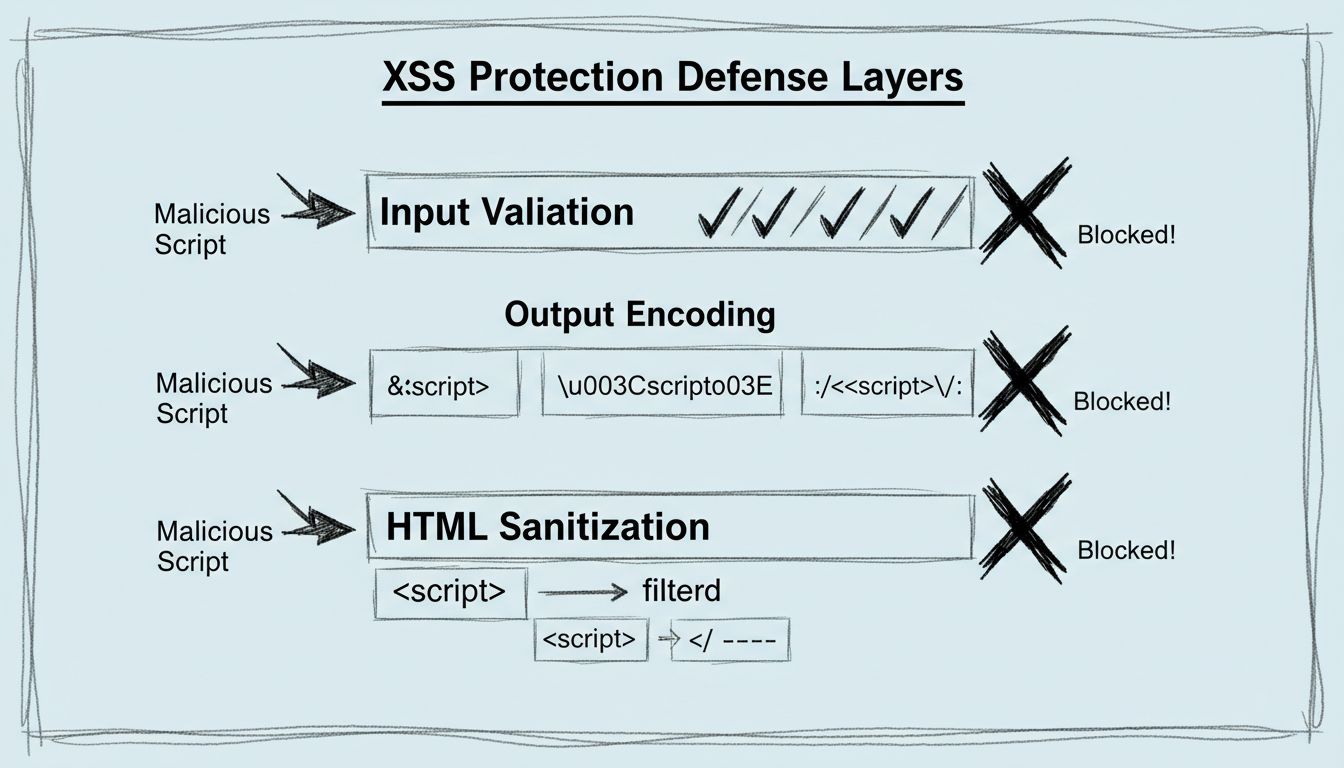

A forma mais segura de implementar o CSP é começar com o cabeçalho Content-Security-Policy-Report-Only, que monitora violações sem bloquear recursos, permitindo identificar e corrigir problemas antes de impor a política. Teste seu CSP cuidadosamente em todos os navegadores e dispositivos utilizados pelos seus usuários, prestando especial atenção a integrações de terceiros e ferramentas de análise que possam carregar recursos de domínios inesperados. Para conteúdo dinâmico e scripts inline, utilize nonces em vez de confiar em 'unsafe-inline', que anula grande parte da proteção do CSP ao permitir a execução de qualquer script inline. Evite também a palavra-chave 'unsafe-eval', já que permite o uso de eval() e funções similares que podem executar código arbitrário em tempo de execução. Configure o relatório de violações CSP incluindo uma diretiva report-uri ou report-to que envie os logs de violações para seu sistema de monitoramento, possibilitando detectar ataques e problemas de política em tempo real. Expanda gradualmente sua cobertura CSP para incluir todos os tipos de recursos e serviços de terceiros e revise e atualize sua política regularmente conforme sua aplicação evolui. O PostAffiliatePro inclui suporte CSP integrado, pré-configurado com padrões sensatos, facilitando para afiliados manterem uma forte segurança sem configuração extensa.

O PostAffiliatePro implementa proteção Content Security Policy abrangente em seu painel de administração e dashboard de afiliados para proteger dados sensíveis e evitar injeção não autorizada de scripts. A plataforma mantém uma lista cuidadosamente selecionada de domínios confiáveis para recursos essenciais como jQuery, Bootstrap e outras bibliotecas que alimentam a interface, garantindo que apenas fontes verificadas possam carregar scripts e folhas de estilo. Essa proteção é especialmente importante no painel do PostAffiliatePro porque ele lida com cálculos de comissão, processamento de pagamentos e informações de contas de afiliados—qualquer ataque XSS bem-sucedido poderia permitir que agentes maliciosos roubassem credenciais, manipulassem comissões ou redirecionassem pagamentos. Ao impor cabeçalhos CSP rigorosos, o PostAffiliatePro impede que atacantes injetem scripts maliciosos mesmo que explorem alguma vulnerabilidade no código da aplicação. Os usuários se beneficiam dessa proteção integrada sem precisar configurar o CSP manualmente, e a equipe de segurança da plataforma monitora e atualiza continuamente a política para responder a novas ameaças e acomodar novos recursos.

Um dos erros mais críticos é tratar o CSP como uma solução de segurança completa, em vez de uma camada em uma estratégia de defesa em profundidade—o CSP é poderoso, mas deve funcionar em conjunto com validação de entrada, codificação de saída, HTTPS e outras medidas de segurança. Muitos desenvolvedores criam políticas CSP excessivamente permissivas que anulam o propósito do cabeçalho, como usar script-src * ou default-src *, o que basicamente desativa a proteção do CSP ao permitir scripts de qualquer fonte. Não testar o CSP em diferentes navegadores e dispositivos pode fazer com que recursos legítimos sejam bloqueados em produção, frustrando usuários e quebrando funcionalidades. Não monitorar os relatórios de violações CSP faz com que ataques ou políticas muito restritivas passem despercebidos, deixando você cego para problemas de segurança. Misturar nonces com 'unsafe-inline' é um erro comum que mina os benefícios de segurança dos nonces—se você usa nonces, remova 'unsafe-inline' completamente. Outro erro frequente é bloquear recursos legítimos por não considerar todos os serviços de terceiros usados em sua aplicação, resultando em falhas e reclamações de usuários. Por fim, definir uma política CSP e esquecê-la é perigoso—conforme sua aplicação evolui e você adiciona novas integrações, é necessário revisar e atualizar regularmente sua política para manter tanto a segurança quanto a funcionalidade.

O Content Security Policy funciona melhor como parte de uma estratégia abrangente de cabeçalhos de segurança que inclui proteções complementares como X-Frame-Options (que previne clickjacking controlando o uso de iframes), X-Content-Type-Options: nosniff (que previne ataques de detecção de tipo MIME) e Strict-Transport-Security (que obriga o uso de HTTPS). Essa abordagem de defesa em profundidade garante que, mesmo se um atacante burlar uma camada de segurança, outras permanecem ativas para proteger seus usuários e dados. O CSP deve ser combinado com validação robusta de entrada e codificação de saída no lado do servidor, garantindo que códigos maliciosos nunca cheguem ao navegador. O HTTPS é pré-requisito para uma implementação eficaz do CSP, já que cabeçalhos CSP transmitidos por HTTP não criptografado podem ser interceptados e modificados por atacantes. As aplicações mais seguras implementam todas essas proteções em conjunto—CSP lida com injeção de scripts, X-Frame-Options previne clickjacking, validação de entrada impede dados maliciosos de entrarem no sistema e HTTPS garante que cabeçalhos e conteúdos não possam ser alterados em trânsito. Ao tratar a segurança como um sistema em camadas, e não confiar em um único mecanismo, você cria um ambiente onde atacantes precisam superar múltiplos obstáculos para ter sucesso.

O Content Security Policy é um mecanismo de segurança essencial que oferece proteção crítica contra ataques XSS, uma das vulnerabilidades web mais comuns e perigosas atualmente. Ao implementar uma política CSP bem configurada, você reduz significativamente o risco de que atacantes injetem e executem scripts maliciosos em seu site, protegendo os dados, sessões e confiança dos seus usuários. O PostAffiliatePro inclui proteção CSP integrada que é automaticamente configurada para proteger seu painel e dashboard de afiliados, eliminando a necessidade de configuração manual de segurança e mantendo a flexibilidade para personalizar políticas conforme suas necessidades específicas. Se você ainda não utiliza CSP em sua plataforma de afiliados, agora é o momento de habilitá-lo—comece no modo apenas-relatório, teste cuidadosamente e reforce gradualmente as políticas conforme ganha confiança em sua configuração. Proteja sua rede de afiliados e seus usuários implementando o CSP hoje mesmo, e aproveite os recursos de segurança integrados do PostAffiliatePro para manter uma defesa robusta contra ameaças em constante evolução.

Content-Security-Policy (CSP) é um mecanismo de segurança do navegador que atua como uma segunda linha de defesa contra ataques de cross-site scripting (XSS). Ele funciona definindo quais domínios e recursos externos podem ser carregados em suas páginas web, impedindo a execução de scripts maliciosos mesmo que eles consigam burlar suas primeiras defesas. O CSP é essencial para proteger dados sensíveis e manter a confiança do usuário.

O CSP protege contra XSS ao implementar uma abordagem baseada em lista de permissões que informa aos navegadores exatamente quais fontes são confiáveis para scripts, folhas de estilo, imagens e outros recursos. Quando um navegador encontra um recurso que viola suas regras CSP, ele bloqueia o carregamento do recurso e registra uma violação. Isso impede atacantes de injetar e executar código malicioso, mesmo que explorem uma vulnerabilidade em seu aplicativo.

Nonces são valores aleatórios e únicos gerados a cada requisição de página e inseridos tanto no cabeçalho CSP quanto nas tags HTML, tornando-os ideais para conteúdo dinâmico. Hashes funcionam calculando um hash criptográfico do conteúdo do seu script e incluindo-o no cabeçalho CSP, tornando-os melhores para scripts inline estáticos. Ambos são mais seguros do que listas de domínios permitidos, pois não dependem de listas de permissão baseadas em domínio.

Sim, uma política CSP excessivamente restritiva pode bloquear recursos legítimos e quebrar funcionalidades. Por isso, recomenda-se começar com o cabeçalho Content-Security-Policy-Report-Only, que monitora violações sem bloquear recursos. Teste cuidadosamente em todos os navegadores e dispositivos antes de impor a política e expanda gradualmente sua cobertura CSP conforme ganha confiança.

Você pode monitorar violações CSP incluindo a diretiva report-uri ou report-to no seu cabeçalho CSP, que envia logs de violações para o seu sistema de monitoramento. Isso permite detectar ataques e problemas de política em tempo real, identificar quais recursos estão sendo bloqueados e ajustar sua política conforme necessário. O monitoramento regular é essencial para manter tanto a segurança quanto a funcionalidade.

O CSP é suportado por todos os navegadores modernos, incluindo Chrome, Firefox, Safari e Edge. No entanto, navegadores antigos como o Internet Explorer têm suporte limitado ou inexistente ao CSP. Se você precisar dar suporte a navegadores legados, pode usar o cabeçalho Content-Security-Policy-Report-Only para monitoramento enquanto mantém a compatibilidade com versões antigas.

O PostAffiliatePro implementa proteção Content-Security-Policy abrangente em seu painel de administração e dashboard de afiliados, com uma lista cuidadosamente selecionada de domínios confiáveis para recursos essenciais. A equipe de segurança da plataforma monitora e atualiza continuamente a política para responder a novas ameaças. Os usuários se beneficiam dessa proteção integrada sem precisar configurar o CSP manualmente.

Se o CSP bloquear recursos legítimos, primeiro verifique seus relatórios de violações CSP para identificar quais recursos estão sendo bloqueados. Em seguida, atualize sua política CSP para incluir a fonte legítima na lista de permissões. Certifique-se de testar as alterações cuidadosamente antes de implantar em produção e considere usar nonces ou hashes em vez de listas de domínios para maior segurança.

O PostAffiliatePro inclui proteção Content-Security-Policy integrada para proteger sua rede de afiliados contra ataques XSS e injeção maliciosa de scripts. Comece a proteger sua plataforma hoje mesmo com recursos de segurança de nível empresarial.

como o Post Affiliate Pro elimina vulnerabilidades de cross-site scripting através de validação de entrada, codificação de saída e Content Security Policy......

Saiba mais sobre a correção de vulnerabilidade XSS na última atualização do PostAffiliatePro. Descubra como a validação de entrada mais rigorosa e a codificação...

As atualizações de fevereiro de 2024 do PostAffiliatePro, incluindo variáveis do perfil do usuário em URLs de redirecionamento, notificações por e-mail...

See our privacy policy.