Gerenciando Programas de Apostas Internacionais em

operações de afiliados de apostas em múltiplos mercados com estratégias para conformidade, processamento de pagamentos e gestão de afiliados em diferentes......

Guia completo para proteger sites de afiliados de apostas.

O mercado global de jogos de azar online deve alcançar US$ 127,3 bilhões até 2027, com o marketing de afiliados impulsionando uma parte significativa desse crescimento. Entretanto, essa rápida expansão tornou as plataformas de afiliados de apostas alvos preferenciais de cibercriminosos, sendo que o setor de jogos registrou um aumento de 300% nos ataques cibernéticos nos últimos três anos. Como os afiliados gerenciam dados sensíveis de usuários, incluindo informações de pagamento, identificação pessoal e históricos de apostas, medidas robustas de segurança deixam de ser apenas um diferencial competitivo—tornam-se uma necessidade absoluta. Os riscos nunca foram tão altos: um único vazamento de dados pode resultar em multas milionárias, danos irreversíveis à reputação e perda de confiança dos usuários.

Sites de afiliados de apostas enfrentam um cenário de ameaças complexo e em constante evolução, que vai muito além de ataques simples de senha. As principais ameaças incluem:

Segundo o relatório de ameaças da Group-IB de 2024, o setor de jogos e apostas sofreu um aumento de 45% em ataques direcionados, com custo médio de violação superior a US$ 4,2 milhões.

A criptografia SSL/TLS (Secure Sockets Layer/Transport Layer Security) é a tecnologia fundamental que protege os dados em trânsito entre o navegador do usuário e sua plataforma de afiliados. Esse protocolo cria um túnel criptografado que impede atacantes de interceptar informações sensíveis, como credenciais de login, dados de pagamento e informações pessoais. Sites modernos de afiliados de apostas devem implementar TLS 1.2 ou superior, sendo o TLS 1.3 o padrão ouro para máxima segurança. Todas as páginas que lidam com dados sensíveis—em especial páginas de login, processamento de pagamentos e áreas de contas de usuário—devem usar HTTPS com certificados SSL válidos. Auditorias regulares de certificados e renovações em tempo hábil são essenciais, já que certificados expirados não apenas comprometem a segurança, mas também geram alertas nos navegadores que afetam a confiança e as taxas de conversão dos usuários.

A autenticação em dois fatores adiciona uma camada crítica de segurança ao exigir que os usuários verifiquem sua identidade por meio de um segundo método além da senha. Métodos comuns de 2FA incluem:

Implementar 2FA obrigatório para todas as contas—principalmente aquelas com acesso a métodos de pagamento ou configurações—reduz incidentes de acesso não autorizado em até 99,9%. Para parceiros afiliados que gerenciam múltiplas contas, o 2FA é ainda mais crucial, pois contas comprometidas podem gerar referências fraudulentas e roubo de comissões.

O PCI DSS (Padrão de Segurança de Dados da Indústria de Cartões de Pagamento) é um requisito obrigatório para qualquer organização que lida com dados de cartão de crédito. A versão atual, PCI DSS 4.0, estabelece 12 requisitos essenciais, incluindo segurança de rede, controles de acesso e testes regulares de segurança. Afiliados de apostas nunca devem armazenar números completos de cartões, códigos CVV ou dados de tarja magnética—em vez disso, implemente a tokenização, onde processadores de pagamento lidam com os dados sensíveis e retornam apenas um token para transações futuras. Todo processamento de pagamento deve ocorrer em conexões criptografadas, e gateways de pagamento devem ser auditados regularmente por avaliadores qualificados (QSAs). A não conformidade pode resultar em multas de US$ 5.000 a US$ 100.000 por mês, além de responsabilização por custos de vazamentos. Processadores como Stripe, PayPal e provedores especializados para jogos assumem boa parte desse ônus, mas os afiliados ainda são responsáveis por sua parte na cadeia de segurança.

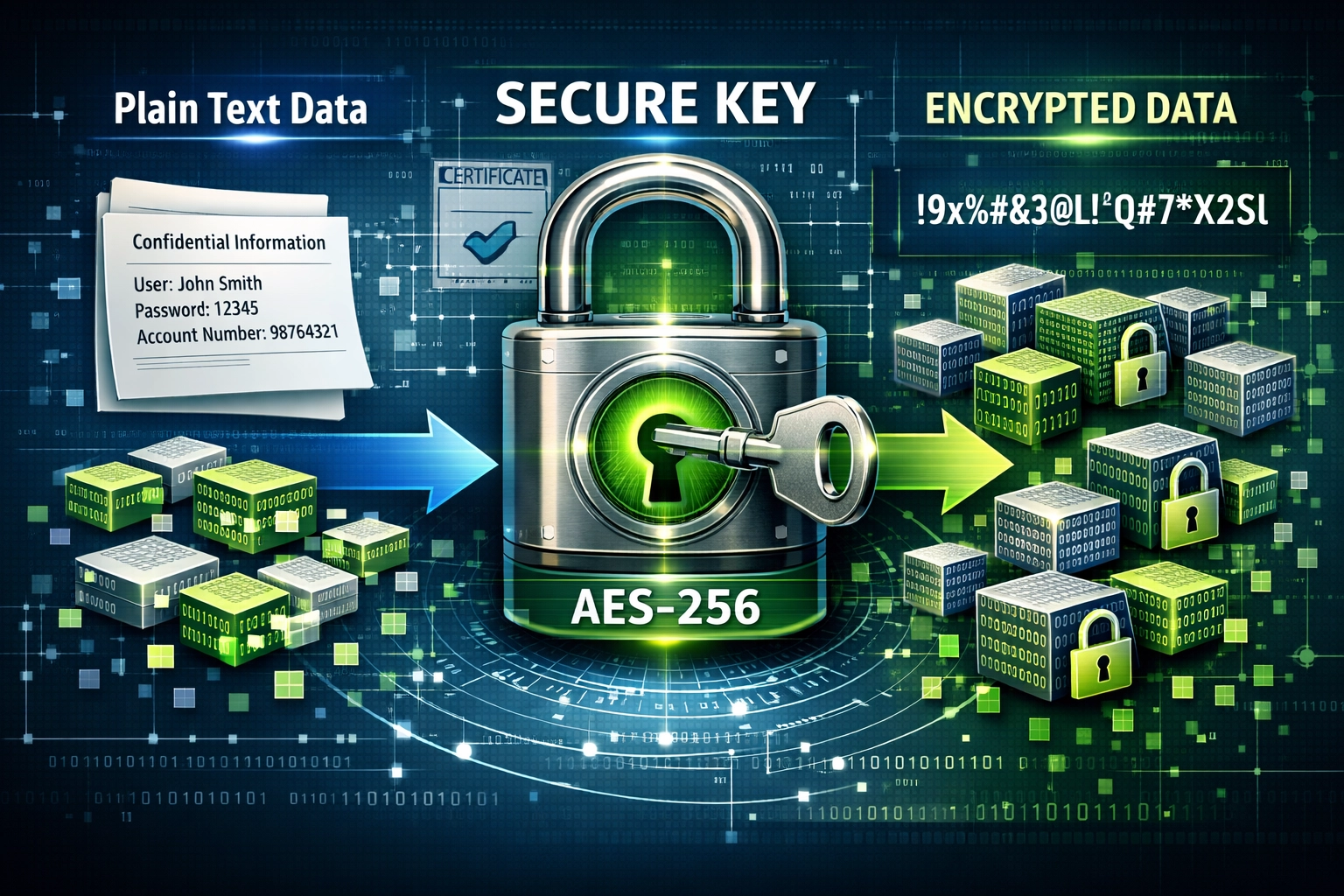

Enquanto o SSL/TLS protege os dados em trânsito, a criptografia em repouso protege as informações armazenadas contra acessos não autorizados em caso de comprometimento dos servidores. O padrão do setor é a criptografia AES-256, que utiliza uma chave de 256 bits para proteger bancos de dados sensíveis com informações de usuários, registros de pagamento e históricos de apostas. O armazenamento de senhas exige algoritmos de hash especializados como bcrypt ou Argon2, que são resistentes a ataques de força bruta—jamais armazene senhas em texto simples ou com hash MD5. Princípios de minimização de dados devem orientar o que é coletado e retido; armazenar apenas o essencial reduz riscos de segurança e o ônus de conformidade. Rotação regular das chaves de criptografia, boas práticas de gerenciamento de chaves e uso de módulos de segurança de hardware (HSMs) agregam camadas de proteção contra ameaças sofisticadas.

O Controle de Acesso Baseado em Papéis (RBAC) garante que funcionários e sistemas só acessem os dados e funções necessários para suas funções específicas. Um atendente não deve acessar sistemas de pagamento, e um desenvolvedor não deve acessar dados pessoais de usuários. Implemente o princípio do menor privilégio, onde cada conta tem as permissões mínimas necessárias para sua função. Sistemas RBAC devem incluir:

Processos de aprovação em múltiplos níveis para operações sensíveis—como grandes pagamentos de comissão ou exportação de dados—adicionam salvaguardas contra fraudes e ameaças internas.

Auditorias regulares de segurança e testes de penetração são essenciais para identificar vulnerabilidades antes que sejam exploradas. Auditorias envolvem revisões abrangentes de sistemas, políticas e procedimentos para garantir conformidade, enquanto testes de penetração (pen testing) simulam ataques autorizados para encontrar falhas exploráveis. As melhores práticas recomendam:

O relatório de segurança da SolCyber para jogos em 2024 mostrou que organizações que realizam pen tests regulares sofreram 60% menos violações bem-sucedidas. Documentar descobertas, esforços de correção e testes de acompanhamento cria um histórico de auditoria que comprova diligência perante reguladores e usuários.

Sites de afiliados de apostas devem navegar por um cenário complexo de regulamentações de proteção de dados, que variam conforme a jurisdição. Principais estruturas incluem:

Cada legislação exige políticas documentadas, mecanismos de consentimento, acordos de processamento de dados com fornecedores e procedimentos para atender solicitações dos titulares. Conformidade demanda compromisso contínuo e atualizações regulares conforme a legislação evolui.

Plataformas de apostas são alvos de alto risco para lavagem de dinheiro e fraudes, exigindo sistemas robustos de AML e detecção de fraudes. Procedimentos KYC (Conheça Seu Cliente) exigem verificação de identidade, confirmação de endereço e checagem de propriedade para contas empresariais. Sistemas avançados usam machine learning para identificar padrões suspeitos, como:

Algoritmos de detecção de anomalias analisam valores, frequência e localização das transações para sinalizar atividades suspeitas para revisão manual. Integração com serviços externos de AML garante conformidade com listas de sanções e exigências regulatórias. Diretrizes do FATF (Grupo de Ação Financeira) recomendam monitoramento de transações e relatórios de atividades suspeitas (SAR) às autoridades financeiras.

Um Firewall de Aplicação Web (WAF) fica entre os usuários e seus servidores, filtrando tráfego malicioso e bloqueando padrões de ataque conhecidos. WAF protege contra:

Serviços de proteção DDoS detectam e mitigam ataques que sobrecarregam servidores com tráfego de milhares de computadores comprometidos. Soluções modernas usam análise comportamental para diferenciar tráfego legítimo de ataques, escalando recursos automaticamente. Sistemas de Detecção de Intrusão (IDS) monitoram a rede em tempo real e alertam para padrões suspeitos. Soluções WAF e DDoS em nuvem, como Cloudflare, Akamai ou AWS Shield, oferecem escala e expertise que dificilmente podem ser igualados internamente.

Apesar dos melhores esforços, incidentes de segurança acontecerão—o fator crítico é a rapidez e a eficácia da resposta. Um plano abrangente de resposta a incidentes deve incluir:

Regulações exigem notificação em prazos específicos—72 horas para a GDPR e, em alguns estados dos EUA, sem atrasos injustificados. Mantenha uma equipe dedicada com funções definidas, realize simulações de incidentes e mantenha contatos de especialistas externos, como peritos forenses, advogados e assessoria de imprensa. Revisões pós-incidente devem identificar lições aprendidas e aprimorar continuamente os controles de segurança.

Afiliados de apostas geralmente dependem de vários fornecedores externos, como processadores de pagamento, provedores de e-mail, plataformas de análise e serviços de hospedagem. Cada fornecedor representa uma potencial vulnerabilidade, pois atacantes frequentemente miram o elo mais fraco da cadeia. Implemente um programa de gestão de fornecedores que inclua:

Exija que fornecedores com acesso a dados sensíveis mantenham certificação SOC 2 Tipo II, conformidade ISO 27001 ou padrões equivalentes. Mantenha inventário de todos os fornecedores com acesso ao sistema e dados, e estabeleça procedimentos para revogar acessos rapidamente ao encerrar contratos. A pesquisa Tapfiliate de 2023 revelou que 40% dos incidentes de segurança envolveram terceiros comprometidos, ressaltando a importância da supervisão de fornecedores.

Funcionários são tanto a maior defesa quanto a maior vulnerabilidade no quesito segurança. O treinamento abrangente deve abordar:

Treinamentos obrigatórios devem ser realizados na contratação e anualmente, com capacitação específica para funções que lidam com dados sensíveis. Simule ataques de phishing para identificar vulnerabilidades e ofereça orientação personalizada. Crie uma cultura de segurança onde funcionários são estimulados a reportar atividades suspeitas e recompensados por identificar vulnerabilidades. Estudos mostram que organizações com programas sólidos de conscientização registram 50% menos ataques de phishing bem-sucedidos e menor incidência de ameaças internas.

Backups regulares são o seguro contra ransomware, corrupção de dados e falhas sistêmicas. Implemente a estratégia 3-2-1: mantenha três cópias dos dados críticos, em dois tipos diferentes de armazenamento, com uma cópia fora do local. Backups automáticos diários devem ser criptografados e testados regularmente—backups não testados são inúteis quando ocorre um desastre. Defina o Objetivo de Tempo de Recuperação (RTO) e o Objetivo de Ponto de Recuperação (RPO) para determinar o tempo máximo de inatividade e perda de dados aceitável. Documente procedimentos de recuperação, atribua responsabilidades e realize simulações anuais para garantir execução eficiente sob pressão. Soluções em nuvem oferecem redundância geográfica e escalabilidade, enquanto backups locais oferecem maior controle e benefícios regulatórios.

Políticas de privacidade transparentes são obrigatórias por lei e fundamentais para gerar confiança, demonstrando seu compromisso com a proteção de dados. As políticas devem explicar claramente:

Comunique proativamente suas práticas de segurança aos usuários por meio de posts, webinars e documentação. Em caso de incidentes, comunique de forma transparente o ocorrido, quais dados foram afetados e as orientações aos usuários—isso constrói confiança mesmo em situações difíceis. Ofereça ferramentas para gestão de preferências de privacidade, como mecanismos de opt-out e exclusão de contas. Avaliações regulares de impacto à privacidade garantem que as políticas acompanhem a evolução do negócio e da legislação.

O PostAffiliatePro é a principal plataforma de gestão de afiliados desenvolvida especificamente para atender aos requisitos de segurança do setor de apostas e jogos. Nossa solução incorpora recursos de segurança de nível empresarial, incluindo criptografia AES-256 para todos os dados sensíveis, autenticação obrigatória em dois fatores para contas de afiliados e registro completo de auditorias de todas as atividades do sistema. Mantemos certificação SOC 2 Tipo II e total conformidade com GDPR, CCPA e VCDPA, com equipes dedicadas monitorando mudanças regulatórias. Nossa infraestrutura inclui proteção DDoS, integração com Firewall de Aplicação Web e detecção de fraudes em tempo real com algoritmos de machine learning que identificam padrões suspeitos de atividade de afiliados. Com o PostAffiliatePro, operadores de apostas contam não apenas com uma solução de gestão de afiliados, mas com um parceiro de confiança comprometido em proteger os dados dos usuários e manter os mais altos padrões de conformidade—permitindo que você foque no crescimento enquanto cuidamos da complexidade da segurança.

A criptografia SSL/TLS e a autenticação em dois fatores (2FA) formam a base da segurança em afiliados de apostas. O SSL/TLS protege os dados em trânsito entre os usuários e sua plataforma, enquanto o 2FA adiciona uma camada essencial de proteção às contas. Juntas, essas medidas previnem a maioria dos ataques comuns, incluindo invasão de credenciais, ataques man-in-the-middle e acessos não autorizados às contas.

As melhores práticas do setor recomendam testes de penetração anuais realizados por terceiros, avaliações internas trimestrais de segurança e varreduras contínuas de vulnerabilidades. Vulnerabilidades críticas devem ser corrigidas em 24-48 horas. Auditorias regulares ajudam a identificar fragilidades antes que sejam exploradas por atacantes e demonstram diligência a reguladores e usuários.

PCI DSS (Padrão de Segurança de Dados da Indústria de Cartões de Pagamento) é uma estrutura de conformidade obrigatória para organizações que lidam com dados de cartões de crédito. Ela estabelece 12 requisitos essenciais, incluindo segurança de rede, controles de acesso e testes regulares. A não conformidade pode resultar em multas de US$ 5.000 a US$ 100.000 por mês, além da responsabilidade pelos custos relacionados a vazamentos.

A conformidade com a GDPR exige a obtenção de consentimento explícito dos usuários antes da coleta de dados, manutenção de políticas de privacidade transparentes, práticas de minimização de dados e respeito aos direitos dos usuários, incluindo acesso, correção e exclusão. Também é necessário notificar as autoridades reguladoras sobre vazamentos em até 72 horas. As multas por não conformidade podem chegar a €20 milhões ou 4% do faturamento global.

Ative imediatamente o plano de resposta a incidentes: isole os sistemas afetados, contenha o vazamento, realize investigação forense e notifique usuários e reguladores nos prazos exigidos (72 horas para a GDPR). Documente todas as ações tomadas, comunique de forma transparente o ocorrido e os passos que os usuários devem seguir, e realize uma revisão pós-incidente para evitar ocorrências futuras.

Implemente autenticação obrigatória em dois fatores, aplique políticas de senha forte, monitore padrões incomuns de login e verificação de velocidade, utilize identificação de dispositivos para detectar anomalias e limite tentativas de login. Treinamentos regulares de conscientização em segurança ajudam funcionários a reconhecer tentativas de engenharia social que podem comprometer credenciais.

A verificação Conheça Seu Cliente (KYC) exige a confirmação da identidade do usuário por meio de documentos oficiais e verificação de endereço. O KYC é essencial para prevenir fraudes, lavagem de dinheiro e apostas por menores de idade. É um requisito regulatório na maioria das jurisdições e protege sua plataforma contra atividades criminosas e responsabilidades legais.

O PostAffiliatePro incorpora recursos de segurança de nível empresarial, incluindo criptografia AES-256, 2FA obrigatório, registro completo de auditoria, certificação SOC 2 Tipo II e conformidade total com GDPR/CCPA/VCDPA. Nossa plataforma inclui detecção de fraudes em tempo real, proteção DDoS e integração com Firewall de Aplicação Web, permitindo que você foque no crescimento enquanto cuidamos da complexidade da segurança.

Proteja os dados dos seus usuários e conquiste confiança com segurança de nível empresarial. O PostAffiliatePro oferece recursos integrados de conformidade e segurança desenvolvidos para afiliados de apostas.

operações de afiliados de apostas em múltiplos mercados com estratégias para conformidade, processamento de pagamentos e gestão de afiliados em diferentes......

a conformidade com o Google Ads para afiliados de apostas.

Como avaliar seu site de afiliados de apostas e executar uma estratégia de saída bem-sucedida.

See our privacy policy.