Gerador de Hash - MD5, SHA-1, SHA-256, SHA-512

Gere hashes criptográficos instantaneamente com suporte para MD5, SHA-1, SHA-256, SHA-512. Hash de texto ou arquivos, verifique checksums, crie assinaturas HMAC e valide integridade de arquivos - tudo processado com segurança no seu navegador sem uploads para servidor.

Gerar Hashes Criptográficos

🔒 Algoritmos Hash de Nível Empresarial

Suporte para funções hash criptográficas padrão da indústria usadas por profissionais de segurança, desenvolvedores e administradores de TI em todo o mundo. MD5 (128-bit) permanece útil para checksums não relacionados à segurança. SHA-1 (160-bit) está obsoleto para segurança. SHA-256 (256-bit) é o padrão atual da indústria. SHA-512 (512-bit) fornece máxima segurança.

⚡ Múltiplos Modos de Hash

Hashing de Texto - Converta qualquer string em hashes criptográficos instantaneamente com geração de hash em tempo real durante a edição.

Hashing de Arquivo - Faça upload de arquivos de qualquer tipo e gere hashes criptográficos com processamento em blocos para arquivos grandes (até 2GB).

Geração HMAC - Crie Códigos de Autenticação de Mensagem baseados em Hash usando chaves secretas.

Verificação de Hash - Faça upload de arquivos e compare hashes calculados com valores esperados para detectar corrupção ou manipulação.

🔐 Segurança do Lado do Cliente e Privacidade

Arquitetura de conhecimento zero garante que seus dados sensíveis nunca saiam do seu dispositivo. Toda a geração de hash é executada inteiramente no seu navegador usando JavaScript e a Web Crypto API nativa.

Frequently asked questions

- O que é uma função hash criptográfica e por que é importante?

Uma função hash criptográfica é um algoritmo matemático que converte qualquer dado de entrada (texto, arquivos, etc.) em uma string de caracteres de tamanho fixo chamada hash ou digest. Este processo é unidirecional - você não pode reverter um hash para obter os dados originais. Hashes são cruciais para verificar a integridade de dados, armazenar senhas com segurança, assinaturas digitais e tecnologia blockchain.

- Qual é a diferença entre MD5, SHA-1, SHA-256 e SHA-512?

Estes são diferentes algoritmos hash com níveis de segurança e tamanhos de saída variáveis. **MD5** produz hashes de 128 bits (32 caracteres hex) mas está criptograficamente quebrado. **SHA-1** gera hashes de 160 bits (40 caracteres hex) e está obsoleto para segurança. **SHA-256** cria hashes de 256 bits (64 caracteres hex) e é atualmente seguro. **SHA-512** produz hashes de 512 bits (128 caracteres hex) oferecendo máxima segurança.

- Posso usar MD5 ou SHA-1 para hashing de senhas?

Não! Nunca use MD5 ou SHA-1 para hashing de senhas. Ambos os algoritmos estão criptograficamente quebrados e vulneráveis a ataques de colisão. Para senhas, use funções dedicadas como bcrypt, scrypt, Argon2 ou PBKDF2.

- O que é HMAC e quando devo usá-lo?

HMAC (Código de Autenticação de Mensagem baseado em Hash) combina uma função hash com uma chave secreta para criar hashes autenticados. Diferente de hashes regulares que qualquer um pode calcular, HMACs provam tanto integridade QUANTO autenticidade dos dados. Use HMAC para autenticação de API, verificação de integridade de mensagens, assinaturas de webhook e qualquer cenário onde você precisa provar que os dados não foram manipulados.

- Este gerador de hash é seguro? Meus dados saem do meu navegador?

Sim, esta ferramenta é completamente segura. Toda a geração de hash acontece inteiramente no seu navegador usando JavaScript e a Web Crypto API. Seus textos, arquivos e chaves secretas NUNCA saem do seu dispositivo ou tocam nossos servidores.

- Quais tamanhos de arquivo esta ferramenta pode lidar?

Esta ferramenta usa processamento de arquivo em blocos para lidar com arquivos grandes de forma eficiente sem problemas de memória do navegador. Arquivos até 2GB devem funcionar na maioria dos navegadores modernos.

- Duas entradas diferentes podem produzir o mesmo hash (colisão)?

Teoricamente sim, mas praticamente impossível para algoritmos seguros. MD5 e SHA-1 têm vulnerabilidades de colisão conhecidas. SHA-256 e SHA-512 são resistentes a colisões.

- Quais são os casos de uso comuns para geradores de hash?

Geradores de hash servem muitos propósitos: verificação de integridade de arquivos, verificação de senhas, deduplicação de dados, assinaturas digitais, blockchain/criptomoeda, segurança de API, checksums e commits Git.

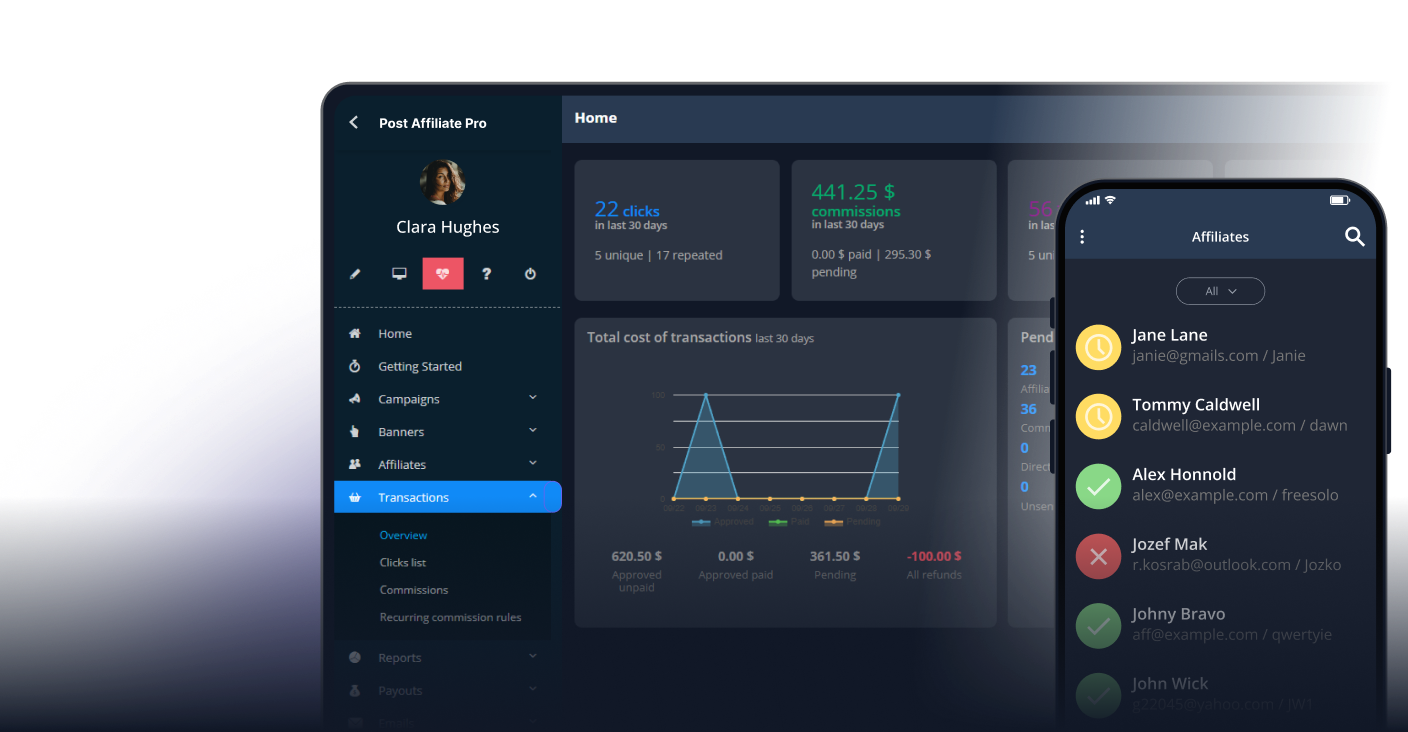

O líder em software de afiliados

Gerencie múltiplos programas de afiliados e melhore a performance dos seus parceiros afiliados com o Post Affiliate Pro.