O que significa ser colocado em uma lista de permissões (whitelist)?

Saiba o que é whitelist na cibersegurança, como funciona e por que é essencial para a segurança no marketing de afiliados. Descubra as estratégias de whitelist ...

Saiba como os firewalls servem como a primeira linha de defesa contra violações de dados em 2025. Descubra tipos de firewall, mecanismos de segurança e melhores práticas para proteger sua infraestrutura de rede.

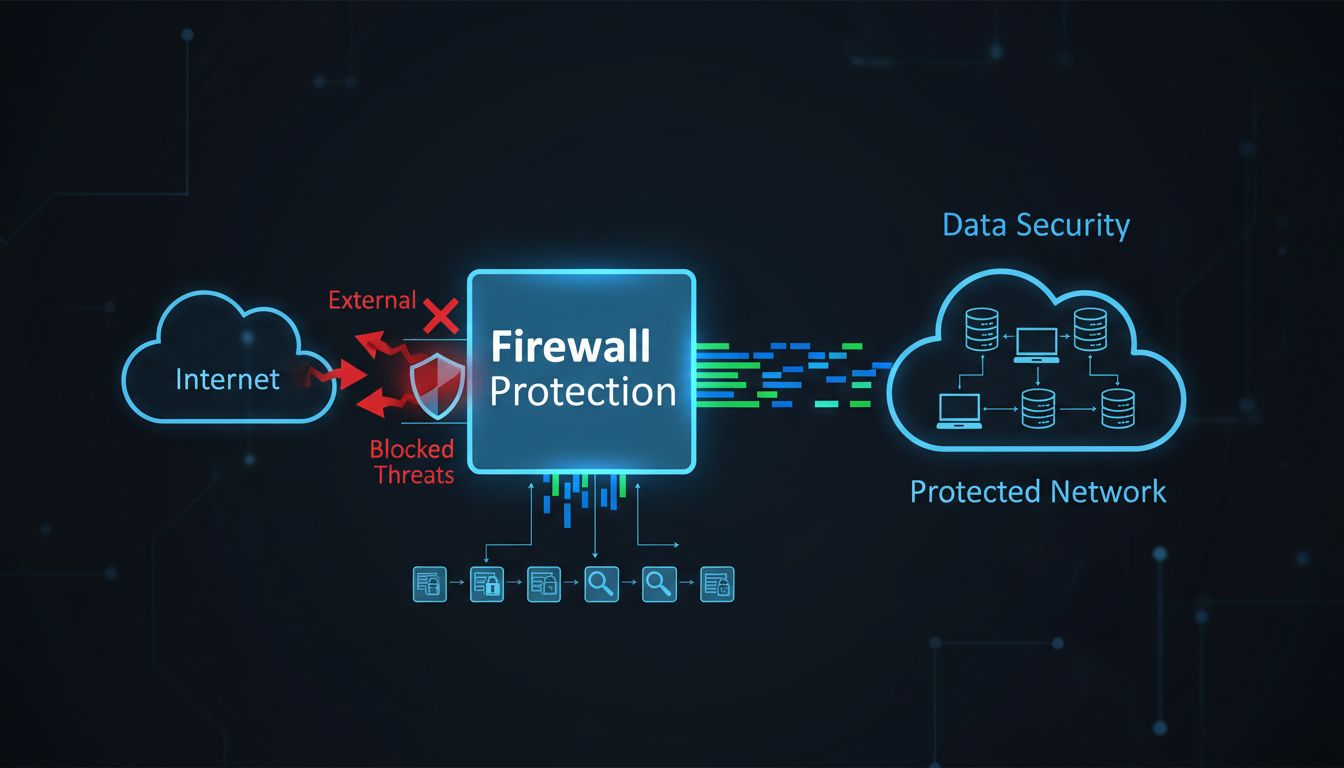

Os firewalls atuam como a primeira linha de defesa ao monitorar o fluxo de dados entre sua rede e a internet, filtrando atividades suspeitas e bloqueando acessos não autorizados antes que ameaças possam infiltrar seus sistemas.

Os firewalls representam um dos componentes mais críticos da infraestrutura de cibersegurança moderna, servindo como barreira essencial entre sua rede interna confiável e a internet externa não confiável. Um firewall é, fundamentalmente, um dispositivo de segurança de rede que monitora e controla o tráfego de entrada e saída com base em regras e políticas de segurança predefinidas. Ao examinar cada pacote de dados que tenta atravessar os limites da rede, os firewalls tomam decisões em tempo real sobre permitir ou bloquear o tráfego, prevenindo efetivamente o acesso não autorizado e conteúdos maliciosos de atingirem seus sistemas. Essa função de guardião permanece central para a segurança de redes há mais de 25 anos e, apesar da evolução das ameaças cibernéticas, os firewalls continuam indispensáveis em qualquer estratégia de segurança abrangente.

O principal mecanismo pelo qual os firewalls protegem contra violações de dados envolve o filtro e a inspeção do tráfego. Quando dados tentam entrar ou sair de sua rede, o firewall examina os cabeçalhos e o conteúdo dos pacotes, comparando-os com as regras de segurança estabelecidas. Essas regras normalmente especificam quais endereços IP, portas e protocolos são permitidos ou negados. Ao implementar uma abordagem de “negar por padrão, permitir por exceção”, as organizações garantem que apenas o tráfego explicitamente autorizado passe pelo firewall, reduzindo drasticamente a superfície de ataque disponível para potenciais agentes de ameaça. Essa capacidade proativa de filtragem significa que muitos vetores de ataque comuns — incluindo malware, tentativas de acesso não autorizado e exfiltração de dados — são bloqueados antes que possam comprometer sua infraestrutura de rede.

Firewalls modernos empregam técnicas sofisticadas de monitoramento para examinar o tráfego de rede em múltiplas camadas do modelo OSI. No nível mais básico, firewalls de filtragem de pacotes analisam os cabeçalhos dos pacotes, contendo endereços IP de origem e destino, números de porta e tipos de protocolo. No entanto, os firewalls contemporâneos evoluíram muito além da simples inspeção de pacotes, incluindo capacidades de inspeção com estado, que acompanham o estado das conexões de rede durante todo o seu ciclo de vida. Isso significa que os firewalls conseguem entender o contexto das comunicações de rede, distinguindo entre tráfego legítimo, que faz parte de uma conexão estabelecida, e tráfego suspeito, que tenta iniciar conexões não autorizadas. Firewalls com inspeção de estado mantêm tabelas de conexão que registram sessões ativas, permitindo decisões mais inteligentes sobre quais pacotes pertencem a conversas legítimas e quais representam ameaças potenciais.

A inspeção profunda de pacotes (DPI) representa outro avanço crítico na tecnologia de firewalls, permitindo examinar não apenas os cabeçalhos, mas também o conteúdo real ou carga útil dos pacotes de dados. Essa capacidade possibilita identificar e bloquear tipos específicos de ameaças que poderiam estar ocultas em tráfego aparentemente legítimo, como malware embutido em arquivos, ataques de injeção SQL em requisições web ou dados sensíveis tentando deixar a rede. Ao analisar os dados efetivamente transmitidos, os firewalls podem impor políticas de segurança mais granulares e prevenir ataques sofisticados que escapariam de filtros tradicionais baseados apenas em cabeçalhos. Além disso, os firewalls modernos podem realizar inspeção em nível de aplicação, entendendo quais aplicativos estão gerando o tráfego de rede e aplicando políticas de segurança específicas por aplicação. Isso significa que um firewall pode permitir o tráfego de navegação web enquanto bloqueia aplicativos de compartilhamento de arquivos, ou permitir e-mails enquanto restringe mensagens instantâneas, proporcionando controle preciso sobre o uso da rede.

O cenário de firewalls evoluiu significativamente, com diferentes tipos oferecendo níveis variados de proteção e sofisticação. Entender esses tipos ajuda as organizações a selecionar a solução mais apropriada para seus requisitos de segurança e arquitetura de rede.

| Tipo de Firewall | Características Principais | Melhor Caso de Uso | Nível de Proteção |

|---|---|---|---|

| Firewall de Filtragem de Pacotes | Examina apenas cabeçalhos; filtragem simples baseada em regras | Redes pequenas com necessidades básicas de segurança | Básico |

| Firewall com Inspeção de Estado | Acompanha estados de conexão; entende contexto | Redes corporativas tradicionais | Intermediário |

| Firewall Proxy | Atua como intermediário; inspeção em nível de aplicação | Organizações que requerem filtragem de conteúdo | Intermediário |

| Next-Generation Firewall (NGFW) | Inclui IPS, filtragem de URLs, prevenção de malware, visibilidade de aplicações | Redes empresariais com requisitos complexos | Avançado |

| Web Application Firewall (WAF) | Proteção especializada para aplicações web; defende contra ataques em nível de aplicação | Organizações que hospedam aplicações web e APIs | Especializado |

| Firewall com IA | Usa aprendizado de máquina para detectar anomalias e novas ameaças | Organizações enfrentando ameaças avançadas persistentes | Avançado |

Os firewalls de última geração (NGFW) representam o padrão atual para proteção de redes empresariais, combinando capacidades tradicionais com sistemas de prevenção de intrusões (IPS), filtragem de URLs, defesa contra malware e visibilidade e controle de aplicações. NGFWs podem identificar aplicações específicas gerando tráfego de rede e impor políticas baseadas no tipo de aplicação, e não apenas em números de porta — fundamental, já que ameaças modernas frequentemente usam portas padrão para escapar da detecção. Esses firewalls integram feeds de inteligência de ameaças que fornecem informações em tempo real sobre ameaças emergentes, permitindo o bloqueio automático de IPs e domínios maliciosos conhecidos. Além disso, NGFWs podem realizar inspeção SSL/TLS, descriptografando tráfego criptografado para examinar seu conteúdo em busca de ameaças antes de recriptografá-lo, garantindo que conteúdos maliciosos não fiquem ocultos em comunicações criptografadas.

Embora os firewalls sirvam como a primeira linha de defesa, especialistas em segurança enfatizam que apenas eles não são suficientes para proteger contra todo o espectro de ameaças cibernéticas modernas. Ameaças persistentes avançadas (APT), ameaças internas e vulnerabilidades de dia zero podem potencialmente contornar ou driblar as proteções do firewall, por isso as organizações devem implementar estratégias de defesa em profundidade, com múltiplos controles de segurança em camadas. Quando os firewalls são implantados no perímetro da rede, proporcionam visibilidade de todo o tráfego que entra e sai da organização, bloqueando a maioria das ameaças externas antes que alcancem sistemas internos. No entanto, para ameaças que consigam atravessar esse limite, firewalls internos podem segmentar a rede em zonas menores, dificultando o movimento lateral de invasores e o acesso a dados sensíveis.

A segmentação de rede com firewalls internos cria zonas de segurança compartimentalizadas, onde diferentes níveis de confiança e controles de acesso se aplicam. Por exemplo, um firewall pode separar a rede de usuários gerais da rede de servidores de banco de dados, exigindo autorização explícita para qualquer comunicação entre essas zonas. Essa abordagem limita significativamente o dano que um invasor pode causar caso comprometa uma estação de trabalho de usuário, já que ele não poderá acessar sistemas críticos automaticamente sem passar por pontos de controle adicionais. Capacidades de inspeção baseadas em identidade nos firewalls modernos adicionam outra camada de sofisticação ao permitir decisões de acesso baseadas em identidade e função do usuário, e não apenas na localização da rede. Assim, um firewall pode impor políticas como “apenas usuários do departamento financeiro podem acessar o banco de dados contábil” ou “apenas administradores autorizados podem acessar o sistema de gerenciamento de configuração”, proporcionando controle granular sobre quem pode acessar quais recursos.

A implantação eficaz de firewalls exige planejamento cuidadoso e gerenciamento contínuo para manter a eficácia da segurança. As organizações devem começar estabelecendo políticas de segurança claras, definindo quais tipos de tráfego são permitidos e quais são negados, preferencialmente negando todo o tráfego por padrão e permitindo apenas comunicações necessárias explicitamente. As regras do firewall devem ser o mais específicas possível, evitando regras muito amplas que possam permitir tráfego malicioso ou criar lacunas de segurança. Por exemplo, ao invés de permitir todo o tráfego de um determinado intervalo de IPs, a organização deve especificar exatamente as portas e protocolos necessários para comunicações legítimas de negócios. Auditorias regulares das regras do firewall são essenciais, pois regras se acumulam com o tempo e regras desatualizadas ou redundantes podem criar vulnerabilidades ou degradar o desempenho do firewall.

Atualizações e correções de firewall devem ser aplicadas prontamente para abordar vulnerabilidades recém-descobertas no próprio software do firewall. Como qualquer software, firewalls podem conter falhas de segurança que invasores podem explorar para contornar proteções, tornando a aplicação de patches em tempo hábil crítica para manter a segurança. Organizações devem implementar um processo de gerenciamento de mudanças para atualizações de firewall que equilibre segurança com estabilidade operacional, testando atualizações em ambientes não produtivos antes de implantá-las em firewalls de produção. O monitoramento contínuo de logs e alertas do firewall fornece visibilidade sobre tentativas de ataque e atividades suspeitas, permitindo que equipes de segurança identifiquem ameaças emergentes e ajustem as regras do firewall conforme necessário. Muitas organizações implementam sistemas de Gerenciamento de Informações e Eventos de Segurança (SIEM), que agregam logs de firewall com outros dados de segurança, possibilitando análises de correlação que detectam ataques sofisticados em múltiplos estágios que poderiam passar despercebidos apenas pelos logs de firewall.

O cenário de ameaças continua a evoluir, com atacantes desenvolvendo técnicas cada vez mais sofisticadas para driblar proteções tradicionais de firewall. O tráfego criptografado se tornou onipresente, com a maioria do tráfego da internet agora utilizando HTTPS ou outros protocolos de criptografia, tornando impossível para os firewalls inspecionarem conteúdos criptografados sem capacidades de descriptografia. Isso impulsionou o desenvolvimento de firewalls com inspeção SSL/TLS, embora implementar tal inspeção exija consideração cuidadosa de impactos de privacidade e desempenho. Vulnerabilidades de dia zero — falhas de segurança desconhecidas pelos fornecedores e, portanto, sem correção — representam outro desafio, já que os firewalls não podem bloquear ataques explorando vulnerabilidades das quais não têm conhecimento. Para lidar com isso, firewalls modernos incorporam cada vez mais análise comportamental e detecção de anomalias, capazes de identificar atividades suspeitas mesmo quando a técnica de ataque específica é desconhecida.

A inteligência artificial e o aprendizado de máquina estão transformando as capacidades dos firewalls, permitindo que os sistemas aprendam com dados históricos e identifiquem padrões de ataque inéditos que desviam do comportamento normal da rede. Firewalls com IA podem analisar grandes volumes de dados de tráfego para estabelecer linhas de base de atividades normais e então sinalizar desvios que possam indicar comprometimento ou ataque. Esses sistemas se adaptam a novas ameaças em tempo real sem necessidade de atualização manual de regras, protegendo contra ameaças emergentes que firewalls tradicionais poderiam não detectar. Além disso, implantações de firewalls baseados em nuvem e virtuais têm se tornado cada vez mais importantes à medida que organizações adotam arquiteturas híbridas e multicloud, exigindo firewalls capazes de proteger aplicações e dados independentemente de estarem on-premises, em nuvens públicas ou privadas.

Muitos frameworks regulatórios e padrões da indústria exigem a implementação de firewalls como controle de segurança fundamental. Requisitos de compliance como PCI DSS (Padrão de Segurança de Dados para Indústria de Cartões de Pagamento), HIPAA (Lei de Portabilidade e Responsabilidade de Seguros de Saúde) e GDPR (Regulamento Geral de Proteção de Dados) todos exigem que organizações implementem firewalls em sua infraestrutura de segurança. Essas regulamentações reconhecem que firewalls são essenciais para proteger dados sensíveis e prevenir acesso não autorizado, tornando sua implementação não apenas uma boa prática de segurança, mas uma exigência legal para muitas organizações. Além do compliance regulatório, firewalls ajudam organizações a atender padrões e frameworks de segurança específicos do setor, como ISO 27001, NIST Cybersecurity Framework e CIS Controls, todos enfatizando a importância da proteção do perímetro da rede.

As organizações devem documentar suas configurações de firewall, regras e políticas de segurança para demonstrar conformidade com as regulamentações e padrões aplicáveis. Essa documentação serve a múltiplos propósitos: fornece evidências de controles de segurança para auditores e reguladores, facilita a transferência de conhecimento quando há mudanças de pessoal, e permite a aplicação consistente de políticas de segurança em toda a organização. Avaliações regulares de segurança e testes de penetração devem incluir a avaliação da eficácia dos firewalls, garantindo que estejam devidamente configurados e funcionando conforme o esperado. Avaliações de segurança realizadas por terceiros podem fornecer verificação independente de que as proteções de firewall atendem aos requisitos regulatórios e às melhores práticas da indústria, identificando eventuais lacunas ou configurações incorretas que possam deixar a organização vulnerável a violações de dados.

Os firewalls permanecem como a pedra angular da segurança de redes em 2025, proporcionando proteção essencial contra a grande maioria das ameaças externas que tentam invadir redes organizacionais. Ao monitorar e filtrar todo o tráfego que cruza o limite da rede, os firewalls impedem acessos não autorizados, bloqueiam malware e protegem dados sensíveis contra exfiltração. No entanto, as organizações devem reconhecer que os firewalls são apenas um componente de uma estratégia abrangente de segurança, que também deve incluir proteção de endpoints, sistemas de detecção de intrusões, treinamento em conscientização de segurança e capacidades de resposta a incidentes. A evolução da tecnologia de firewalls — de simples filtros de pacotes a sistemas com inteligência artificial capazes de detectar ameaças inéditas — demonstra o compromisso contínuo em manter-se à frente das ameaças cibernéticas emergentes.

Para organizações que buscam aprimorar sua postura de segurança, implementar ou atualizar firewalls deve ser prioridade, com atenção especial à implantação de firewalls de última geração que oferecem capacidades avançadas de proteção contra ameaças. Manutenção, monitoramento e atualizações regulares garantem que os firewalls continuem fornecendo proteção eficaz à medida que o cenário de ameaças evolui. Ao combinar proteções robustas de firewall com outros controles de segurança e promover uma cultura organizacional voltada à segurança, as empresas podem reduzir significativamente o risco de violações de dados e proteger seus ativos mais valiosos contra ameaças cibernéticas.

Assim como os firewalls protegem redes contra violações, o PostAffiliatePro protege seu programa de afiliados com segurança de nível empresarial, detecção de fraudes e proteção de dados. Garanta a segurança de suas operações de afiliados hoje mesmo.

Saiba o que é whitelist na cibersegurança, como funciona e por que é essencial para a segurança no marketing de afiliados. Descubra as estratégias de whitelist ...

Descubra como funcionam os web crawlers, desde URLs iniciais até a indexação. Entenda o processo técnico, tipos de crawlers, regras do robots.txt e como eles im...

Descubra as estratégias mais eficazes para obter links de entrada em 2025. Aprenda métodos comprovados, incluindo guest posts, marketing de conteúdo, construção...

Cookie Consent

We use cookies to enhance your browsing experience and analyze our traffic. See our privacy policy.