Por que pequenas e médias empresas são alvo de hackers?

Descubra por que PMEs são alvos preferenciais de cibercriminosos. Entenda sobre defesas fracas, dados valiosos e como o PostAffiliatePro ajuda a proteger seu ne...

Descubra 7 dicas essenciais de segurança para proteger seu site e sua empresa contra vazamentos de dados, incluindo firewall, política de senhas, backups, anti-malware e mais.

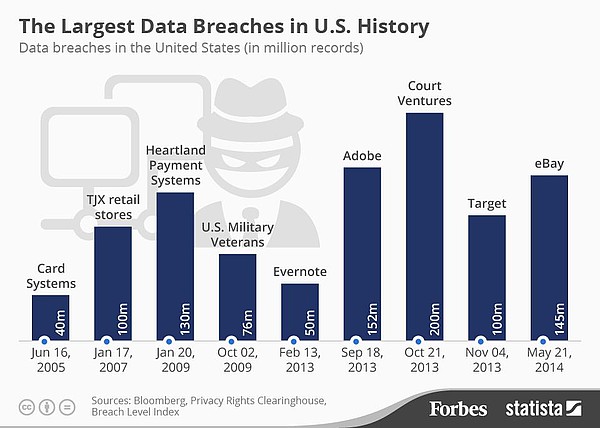

Mais um dia, mais um hacker leva embora os dados de alguns milhões de clientes do Enormo Bank em mais um grande vazamento de segurança corporativa. Pequenas e Médias Empresas (PMEs) riem de si mesmas e agradecem aos céus por não serem grandes o suficiente para chamar a atenção dos hackers. Se esse é o seu pensamento, gostaríamos de ser os primeiros a dizer que sua percepção está errada. Muito errada.

A realidade, de acordo com o Comitê de Pequenas Empresas do Congresso dos EUA, é que nada menos que 71% das violações de segurança online têm como alvo empresas com menos de 100 funcionários. Como assim? Você leu certo. Portanto, se o pensamento de “somos pequenos demais para os bandidos nos escolherem” paira sobre sua PME, agora pode ser um bom momento para largar o energético, sentar direito e prestar muita atenção a estas 7 Dicas de Segurança de Sites que Podem Salvar sua Empresa de uma Violação de Dados.

Você vai agradecer por isso.

Se você não tem firewalls instalados em sua rede, é como se estivesse entrando na dark web agora e publicando todas as suas senhas para qualquer hacker encontrar. O fato é que você deve considerar o firewall sua primeira linha de defesa na proteção dos dados dos clientes. Em resumo, um firewall é um sistema de segurança — seja hardware ou software — que monitora o fluxo de dados entre sua rede interna e a internet, filtrando atividades suspeitas com base em regras de segurança pré-definidas.

Há três áreas para focar quando o assunto é instalar firewalls.

Firewall Externo: Esse tipo de firewall normalmente está presente em roteadores ou servidores. Ele fica fora da rede da sua empresa e impede que todo tipo de ataque de malware sequer chegue ao seu sistema. Se não tem certeza se possui um, ligue para seu provedor de hospedagem e faça algumas perguntas.

Firewall Interno: Esse tipo de firewall é um software instalado em sua rede. Embora exerça papel semelhante ao externo, ou seja, escanear vírus, malwares e outras ameaças, ele também deve ser configurado para segmentar a rede, permitindo que vírus, invasões e semelhantes sejam rapidamente isolados e a propagação seja limitada antes de infectar todo o sistema.

A terceira área de atenção envolve os funcionários que trabalham de casa e acessam a rede da empresa. Sua segurança é tão forte quanto o elo mais fraco. Vale a pena investir em proteção de firewall de última geração nesses casos para garantir tranquilidade.

Os firewalls estão diretamente ligados à configuração de hospedagem do seu site/rede. Por alguns reais a mais por mês, vale a pena deixar para trás a hospedagem compartilhada e migrar para algo mais robusto, como um servidor dedicado ou VPS, permitindo maior controle sobre as configurações específicas de segurança.

Uma pesquisa da Tech Pro em 2016 apontou que 59% das empresas adotam a política de Bring Your Own Device (BYOD). São muitos caminhos potencialmente inseguros para a rede empresarial circulando pelos corredores e escritórios. Obviamente, cruzar os dedos e torcer para que nenhum hacker perceba essa grande falha de segurança não é uma política sensata. E agora, o que fazer? No estágio atual da Era da Informação, tentar proibir dispositivos pessoais como smartphones, tablets, pulseiras fitness e smartwatches provavelmente resultaria em um motim geral de toda sua equipe.

Veja o que fazer.

Crie uma política de segurança voltada especificamente para dispositivos pessoais. Deixe claro para os funcionários que está tudo bem trazer seus equipamentos, mas eles devem — repita em letras maiúsculas — DEVEM seguir as regras que garantem a segurança da rede. Duas ações fundamentais são:

Se você começar a se sentir como o Grinch impondo tantas regras, reflita: você prefere irritar alguns funcionários com diretrizes rígidas de cibersegurança ou deixar seu bem mais valioso — os dados dos clientes — sair pela porta? Já sabe a resposta.

Como já dito, atualmente as PMEs consideram os dados como o ativo mais precioso do negócio. Um único funcionário descuidado com senhas ou que não verifica visualmente e-mails em busca de tentativas de phishing pode literalmente afundar sua empresa. Um conselho: clientes costumam ser implacáveis e relutantes em continuar comprando de empresas que demonstram descaso com seus dados. Caso sua empresa precise de serviços profissionais, um desenvolvedor de software de segurança pode ser uma boa escolha.

Agora, mais do que nunca, o treinamento para evitar violações de segurança online precisa ser levado a sério pela gerência e por todos os funcionários, do veterano ao novato. Você precisa ter um manual impresso com protocolos a serem seguidos e as consequências do descumprimento, inclusive demissão. Como já deve ter notado, cibercriminosos são espertos. Estão sempre testando suas defesas e criando novas formas de invadir sua rede, seja por tecnologia, astúcia ou ambos.

Cabe aos gestores e donos de PMEs atualizar regularmente o manual conforme práticas padrão contra tentativas de hackers, além de dedicar tempo adequado para treinar os funcionários durante a integração. Se quiser que o esforço seja levado a sério — e deveria — VOCÊ precisa levar isso a sério. No mínimo, qualquer funcionário com acesso à rede por qualquer motivo deve conhecer bem como mantê-la segura. Uma grande parte dessa segurança está na política de senhas, assunto importante o suficiente para ter uma seção própria.

Algumas estatísticas mostram claramente por que as PMEs têm problemas com cibersegurança:

Por onde começar? Sim, os funcionários vão reclamar caso você exija senhas mais complexas do que “1234” e trocas frequentes, mas — correndo o risco de soar repetitivo — você está mais preocupado com pequenas irritações ou com a invasão da sua rede? Se escolheu a primeira opção, sugerimos educadamente que venda sua empresa imediatamente.

A segurança das senhas precisa de uma seção própria no manual e as melhores práticas devem ser seguidas. Ou seja, exija:

Relembrando: depois de criar uma política de senhas forte, não faça parte dos 65% que não a aplicam. Isso seria bobagem.

Gerenciadores de Senhas: Não podemos encerrar este tópico sem mencionar os gerenciadores de senhas. Disponíveis como software instalado, serviço em nuvem ou até dispositivo físico, esses programas ajudam a gerar e recuperar senhas complexas. Eles fazem exatamente o que o nome diz: gerenciam suas senhas — e a maioria de nós realmente precisa dessa ajuda.

Leia mais sobre essa medida de segurança online (barata e eficaz) na Consumer Reports.

Você decidiu seguir cada uma de nossas sugestões até aqui com precisão absoluta. Agora pode respirar aliviado: sua rede está intransponível. Mas por que não relaxar e colocar os pés para cima? Aqui está o motivo: apesar de todo o seu esforço, ainda existe a possibilidade de um hacker conseguir invadir e causar estragos. Como já dissemos, eles são criativos e dedicados à malandragem. Uma vez dentro, podem causar vários danos — desde registrar digitação de senhas até usar seus recursos para lançar ataques de bots ou simplesmente apagar tudo do seu servidor.

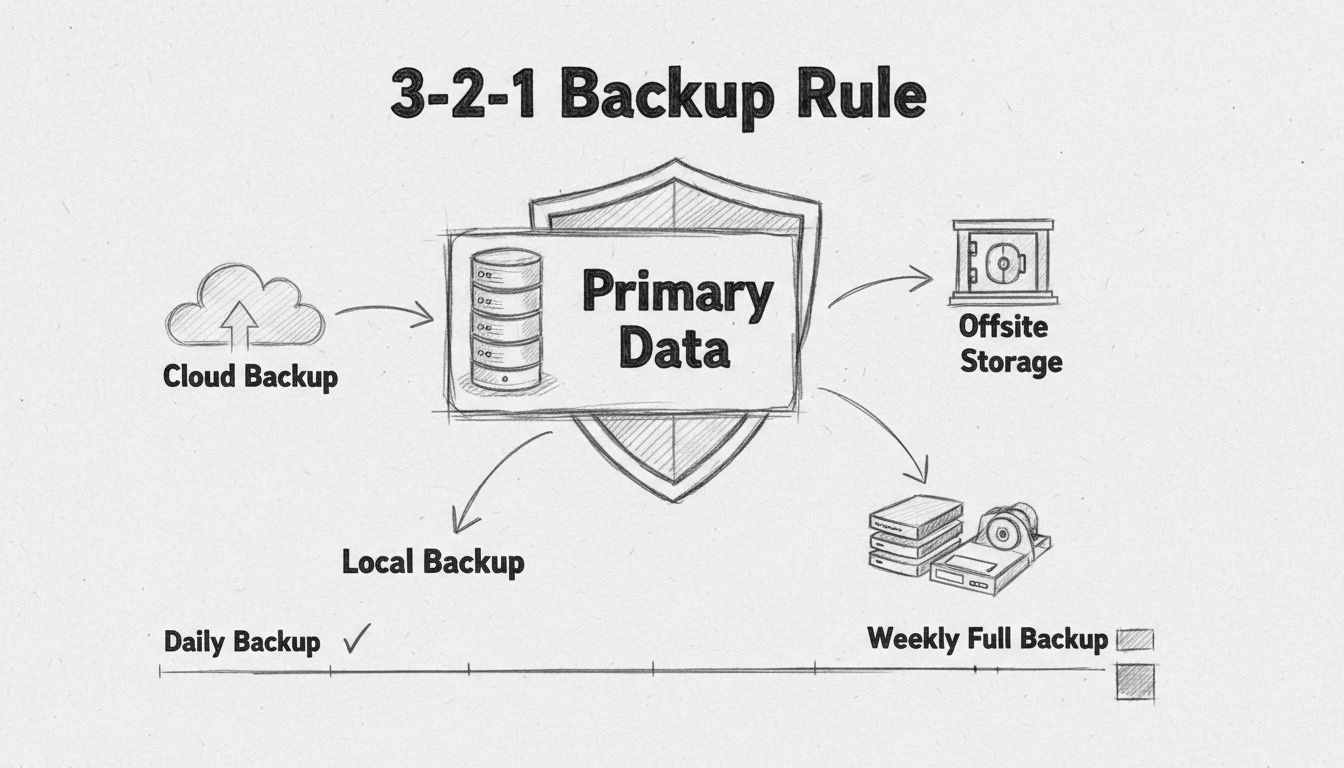

Nessa hora, você vai desejar poder voltar no tempo, antes da invasão. Você está fazendo backups regulares para a nuvem e armazenando uma cópia em local físico remoto, certo? Afinal, incêndios e enchentes acontecem! Se ainda não faz isso, pense seriamente em fazer backup de documentos, planilhas, bancos de dados, registros financeiros, arquivos de RH e contas a pagar/receber.

Com os serviços de backup na nuvem cada vez mais acessíveis, não há desculpa para não implementar uma estratégia de backup abrangente que permita restaurar rapidamente o sistema caso haja uma invasão. A menos que você queira reconstruir tudo do zero…

Ok, escolher instalar anti-malware É opcional. Na verdade, optar por não instalar é uma péssima ideia. O anti-malware protege contra ataques de phishing, que se tornaram um dos métodos favoritos dos hackers por um motivo: funcionam muito bem. Para provar, recorremos novamente ao relatório da Verizon de 2016: segundo a pesquisa, 30% dos funcionários abriram e-mails de phishing — 7% a mais que no ano anterior!

Para relembrar: phishing é uma técnica em que um hacker envia um e-mail tentando convencer o funcionário a clicar em um link. Ao morder a isca, instala-se um malware na rede e o hacker entra. Péssima notícia. A primeira linha de defesa contra phishing é treinar os funcionários para não clicar em nada em e-mails, a menos que tenham certeza absoluta de que é confiável.

Considerando que 30% dos funcionários basicamente convidam o hacker para dentro da rede, o anti-malware é sua melhor aposta para interceptar e bloquear a instalação do software malicioso antes que seja concluída. Dê atenção especial a cargos que hackers adoram mirar: CEOs, assistentes administrativos, vendedores e RH. São alvos populares porque geralmente têm acesso às áreas mais sensíveis da rede.

Mas não cometa o erro de achar que os demais estão imunes. Qualquer funcionário com acesso à rede é um potencial alvo.

Nos últimos anos, a autenticação multifator (MFA) surgiu como uma estrela para quem se preocupa com segurança de redes. Pode ser um pouco trabalhoso, mas é praticamente à prova de falhas no processo de login. Existem várias formas de aplicar, mas veja como pode funcionar em uma empresa:

Outra forma ainda mais simples de implementar MFA é usar o número de celular do funcionário como segunda etapa de login. A lógica é que um hacker dificilmente terá acesso tanto à senha quanto ao celular. Essa camada extra é relativamente simples de ativar na maioria dos sistemas e reforça muito a segurança das senhas.

Grande parte do pioneirismo nessa área vem do Google, que recentemente passou um ano inteiro sem que nenhuma das suas 85.000 contas de Gmail fosse hackeada. Isso foi possível graças a uma chave de segurança física chamada Titan, que é conectada à porta USB. Mesmo com usuário e senha, o hacker não consegue acesso sem ter a chave física.

O grande ponto aqui é que quem trabalha com PMEs precisa entender que a segurança do site ou da rede não é simplesmente apertar um botão e nunca mais se preocupar com criminosos digitais. É um processo contínuo, em que o objetivo se move cada vez que você toma uma nova medida. Não existe solução definitiva. Os hackers nunca param de aprender e aprimorar suas táticas, então você também não pode parar. Hoje em dia, as empresas ainda precisam se adequar a regulamentações de privacidade de dados , então ter um sistema de governança de dados também garante que tudo seja coletado e gerenciado da forma correta.

Se ainda não faz, você ou alguém de confiança deve acompanhar as novidades do setor de cibersegurança para identificar novas formas de ataques e de prevenção assim que surgem. Em um mundo onde seu oponente nunca para de aprender, você também não pode se acomodar. Se você se importa com seu negócio, complacência não é uma opção quando o assunto é manter sua rede e dados privados realmente privados.

Segundo o Comitê de Pequenas Empresas do Congresso dos EUA, 71% das violações de segurança online têm como alvo empresas com menos de 100 funcionários, tornando as PMEs um foco frequente devido às defesas geralmente mais fracas.

Firewalls atuam como a primeira linha de defesa ao monitorar o fluxo de dados entre sua rede e a internet, filtrando atividades suspeitas.

Implemente uma política de segurança BYOD exigindo que dispositivos pessoais instalem atualizações de segurança automaticamente e sigam as políticas de senha da empresa.

As senhas devem ser trocadas a cada 60-90 dias, ter pelo menos 8 caracteres e incluir letras maiúsculas, minúsculas, números e caracteres especiais.

Backups regulares na nuvem e em locais externos permitem recuperação rápida e minimizam prejuízos em caso de ataque cibernético ou perda de dados.

O anti-malware ajuda a detectar e bloquear softwares maliciosos, especialmente de e-mails de phishing, reduzindo o risco de comprometimento da rede.

A MFA adiciona uma camada extra de segurança no login, exigindo uma verificação adicional, como um código enviado ao celular, tornando o acesso não autorizado muito mais difícil.

Gary Stevens é um desenvolvedor front end. Ele é um entusiasta de blockchain em tempo integral, voluntário na Ethereum Foundation e um colaborador ativo do Github.

Não arrisque os dados valiosos dos seus clientes. Implemente essas 7 dicas de segurança para evitar violação de dados e manter seu negócio seguro.

Descubra por que PMEs são alvos preferenciais de cibercriminosos. Entenda sobre defesas fracas, dados valiosos e como o PostAffiliatePro ajuda a proteger seu ne...

Por que PMEs são os principais alvos de cibercriminosos, as vulnerabilidades que enfrentam e como proteger seu negócio de ameaças cibernéticas com...

Descubra por que backups regulares são essenciais para a segurança do seu negócio. Saiba como backups em nuvem e locais externos protegem contra ataques ciberné...

See our privacy policy.